芯片制造商巨头英伟达证实,其网络在一次网络攻击中遭到破坏,入侵者可以访问信息数据和员工登录数据。

袭击的消息曝光,声称该袭击是一个名为Lapsus$的数据勒索组织,并开始分享有关该事件及其造成损害的详细信息。

在一份初步声明中,英伟达表示正在调查一起影响某些系统并导致中断的事件。

可能由某些国家支持的鱼叉式网络钓鱼活动一直针对为乌克兰难民提供后勤支持的欧洲政府人员。

根据美国网络安全公司Proofpoint的说法,攻击者使用“可能被盗”的乌克兰武装部队成员的电子邮件帐户来传递网络钓鱼信息。

研究人员表示,他们观察到的网络钓鱼攻击仅针对欧洲政府实体,并补充说,目前,他们无法将这些攻击归因于特定的国家支持的黑客组织。

正如俄罗斯航天局局长在接受电视采访时所说,俄罗斯将把针对俄罗斯卫星基础设施的任何网络攻击视为战争行为。

俄罗斯罗斯科莫斯国家航天公司现任负责人德米特里·罗戈津补充说,此类企图也将被视为犯罪,并由俄罗斯执法机构进行调查。

三星电子证实,其网络遭到入侵,黑客窃取了机密信息,包括Galaxy智能手机中的源代码。

正如BleepingComputer首次报道的那样,数据勒索组织Lapsus$泄露了声称从三星电子窃取的近190GB档案。

美国联邦调查局(FBI)表示,RagnarLocker勒索软件团伙已经侵入了来自美国多个关键基础设施部门的至少52个组织的网络。

网络安全和基础设施安全局合作发布的联合TLP:WHITE紧急警报中披露了这一点。

俄罗斯表示,其一些联邦机构的网站在供应链攻击中遭到入侵,此前未知的攻击者入侵了多个政府机构用于跟踪访问者数量的统计小部件。

受攻击影响的网站列表包括能源部、联邦国家统计局、联邦监狱局、联邦法警局、联邦反垄断局、文化部和其他俄罗斯国家机构的网站。

追踪移动应用生态系统的安全研究人员注意到,最近谷歌Play商店的木马渗透率激增,其中一款应用的安装量超过500,000次。

这些应用程序中的大多数属于用于各种诈骗的木马恶意软件家族,会直接导致经济损失以及敏感个人信息的丢失。

韩国DarkHotel黑客组织在2021年12月至2022年1月的新活动中被发现,目标是中国澳门的豪华酒店。

DarkHotel是一个复杂的黑客组织,其目标是酒店业,通过暗网销售进行高级间谍活动。

Lapsus$黑客组织声称泄露了从微软内部AzureDevOps服务器窃取的Bing、Cortana和其他项目的源代码。

Lapsus$团伙在他们的Telegram频道上发布了一张截图,表明他们入侵了微软的AzureDevOps服务器,其中包含Bing、Cortana和其他各种内部项目的源代码。

访问管理系统的主要提供商Okta表示,2.5%或大约375名客户受到Lapsus$数据勒索组织网络攻击的影响。

该公司已经宣布了公告,称其客户无需采取任何纠正措施。

Lapsus$数据勒索团伙宣布其几名成员正在休假,伦敦市警方表示,他们已经逮捕了七名与该团伙有关的人。

据信,英国牛津的一名未成年人是该组织的领导人之一,该组织泄露了来自Nvidia、三星、微软和Okta等知名公司的封闭源代码和专有数据。

网络安全最新漏洞追踪

01、Fortinet 3月多个安全漏洞

漏洞概述

2022年3月1日,Fortinet发布安全公告,修复了其多个产品中的多个安全漏洞,这些漏洞能够导致身份验证绕过、执行任意命令或未授权操作等。

漏洞详情

本次发布的漏洞涉及FortiWLM、FortiMail、FortiManager、FortiAP-C、FortiAnalyzer、FortiPortal和FortiTokenAndroid等产品。部分高危漏洞详情如下:

CVE-2021-36166:FortiMail身份验证绕过漏洞

FortiMail中的身份验证不当漏洞可能允许远程攻击者通过观察某些系统的属性来猜测管理账户的身份验证令牌。该漏洞的CVSS评分为9.3。

影响范围

FortiMail版本<=7.0.0

FortiMail版本<=6.4.5

FortiMail版本<=6.2.7

FortiMail版本<=6.0.11

FortiMail版本<=5.4.12

修复版本

FortiMail版本7.0.1、6.4.6、6.2.8、6.0.12

CVE-2021-32586:FortiMail输入验证错误漏洞

FortiMail的Web服务器CGI设施中的不正确输入验证漏洞可能允许未经身份验证的攻击者通过特制的HTTP请求更改底层脚本解释器的环境。该漏洞的CVSS评分为7.3。

影响范围

FortiMail版本7.0.0

FortiMail版本<=6.4.5

FortiMail版本<=6.2.7

FortiMail版本<=6.0.11

FortiMail版本<=5.4.12

修复版本

FortiMail版本>=7.0.1

FortiMail版本>=6.4.6

FortiMail版本>=6.2.8

FortiMail版本>=6.0.12

CVE-2021-43077:FortiWLMSQL注入漏洞

FortiWLM中存在SQL注入漏洞,可能允许经过身份验证的攻击者通过对AP监视器处理程序的恶意HTTP请求更改查询逻辑并执行任意SQL语句。该漏洞的CVSS评分为8.3。

影响范围

FortiWLM版本<=8.6.2

FortiWLM版本<=8.5.2

FortiWLM版本<=8.4.2

FortiWLM版本<=8.3.2

修复版本

FortiWLM版本>=8.6.3

CVE-2021-43075:FortiWLM命令注入漏洞

FortiWLM中存在命令注入漏洞,可能允许经过身份验证的攻击者通过对警报仪表板和控制器配置处理程序的恶意HTTP请求执行任意shell命令。该漏洞的CVSS评分为8.3。

影响范围

FortiWLM版本<=8.6.2

FortiWLM版本<=8.5.2

FortiWLM版本<=8.4.2

修复版本

FortiWLM版本>=8.6.3

CVE-2022-22301:FortiAP-CCLI命令注入漏洞

FortiAP-C控制台中存在命令注入漏洞,可能允许经过身份验证的攻击者通过运行带有特制参数的CLI命令来执行未经授权的命令。该漏洞的CVSS评分为7.3。

影响范围

FortiAP-C版本5.4.0-5.4.3

修复版本

FortiAP-C版本>=5.4.4

影响范围

Samba4.13.x<4.13.17

Samba4.14.x<4.14.12

Samba4.15.x<4.15.5

处置建议

目前这些漏洞已经修复,受影响用户可以及时升级更新到相应修复版本。

下载链接

https://fortiguard.fortinet.com/

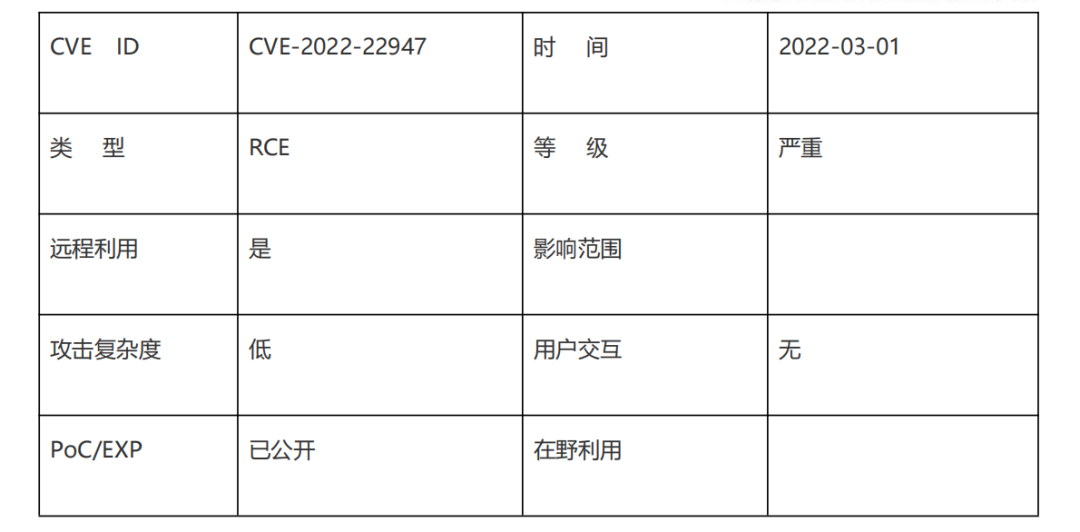

02、SpringCloudGateway远程代码执行漏洞(CVE-2022-22947)

漏洞概述

漏洞详情

SpringCloudGateway是基于SpringFramework和SpringBoot构建的网关,它旨在为微服务架构提供一种简单、有效、统一的API路由管理方式。

3月1日,VMware发布安全公告,SpringCloudGateway中存在远程代码执行漏洞(CVE-2022-22947),该漏洞的CVSSv3评分为10.0。当启用或暴露不安全的GatewayActuator端点时,使用SpringCloudGateway的应用程序容易受到代码注入攻击,远程攻击者可以通过发送恶意请求以执行任意代码。

影响范围

SpringCloudGateway3.1.0

SpringCloudGateway3.0.0-3.0.6

SpringCloudGateway其它不支持的、已不再更新的版本

处置建议

目前此漏洞已经修复,受影响用户可以升级更新到以下版本:

SpringCloudGateway>=3.1.1

SpringCloudGateway>=3.0.7

缓解措施

1.如果不需要Gatewayactuatorendpoint,可以禁用它。

2.如果需要actuator,则应使用SpringSecurity对其进行防护,可参考:https://docs.spring.io/spring-boot/docs/current/reference/html/actuator.html#actuator.endpoints.security

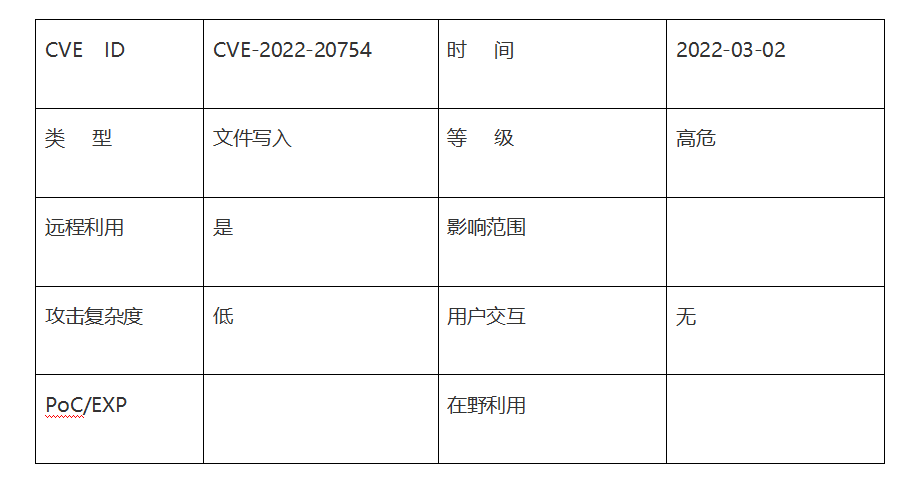

03、CiscoExpressway系列&CiscoTelePresenceVCS任意文件写入漏洞(CVE-2022-20754)

漏洞概述

漏洞详情

3月2日,Cisoc发布安全公告,修复了CiscoExpressway系列和CiscoTelePresenceVideoCommunicationServer(VCS)的API和基于Web的管理界面中的一个任意文件写入漏洞(CVE-2022-20754)和命令注入漏洞(CVE-2022-20755),这2个漏洞的CVSS评分均为9.0。

漏洞详情如下:

CVE-2022-20754:CiscoExpressway系列&CiscoTelePresenceVCS任意文件写入漏洞

由于对用户提供的命令参数没有进行充分的输入验证,CiscoExpressway系列和CiscoTelePresenceVCS的集群数据库API中存在任意文件写入漏洞,允许对应用程序具有读/写权限的经过身份验证的远程攻击者以root用户身份在受影响设备的系统上进行目录遍历攻击并覆盖文件。

CVE-2022-20755:CiscoExpressway系列&CiscoTelePresenceVCS命令注入漏洞

由于对用户提供的命令参数没有进行充分的输入验证,CiscoExpressway系列和CiscoTelePresenceVCS基于Web的管理界面中存在命令注入漏洞,允许对应用程序具有读/写权限的经过身份验证的远程攻击者以root用户身份在受影响设备的系统上执行任意代码。

此外,Cisco还修复了思科身份服务引擎(ISE)的RADIUS功能(RADIUS服务默认启用)中的拒绝服务漏洞(CVE-2022-20756,CVSSv3评分8.6),该漏洞可导致合法请求被拒绝,并影响了思科ISE软件2.3及更早版本、2.4、2.6、2.7、3.0、3.1版本;以及CiscoUltraCloudCoreSMI中的一个权限提升漏洞(CVE-2022-20762,CVSSv3评分7.8),该漏洞影响了CiscoUltraCloudCoreSMI版本2020.02.2、2020.02.6和2020.02.7。

影响范围

CiscoExpressway系列和CiscoTelePresenceVCS版本<=14.0

处置建议

目前这些漏洞已经修复,受影响用户可以升级更新到以下版本:

CiscoExpressway系列和CiscoTelePresenceVCS版本<14.0:迁移到固定版本。

CiscoExpressway系列和CiscoTelePresenceVCS版本14.0:升级到14.0.5。

下载链接

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-expressway-filewrite-87Q5YRk?

04、微软3月多个安全漏洞

漏洞概述

2022年3月8日,微软发布了3月份的安全更新,本次发布的安全更新修复了包括3个0day漏洞在内的71个安全漏洞(不包括21个MicrosoftEdge漏洞),其中有3个漏洞被评级为严重。

漏洞详情

本次发布的安全更新涉及AzureSiteRecovery、MicrosoftDefender、MicrosoftOffice、VisualStudioCode、MicrosoftExchangeServer、WindowsHTMLPlatform、WindowsInstaller、WindowsKernel、WindowsPrintSpoolerComponents、WindowsRemoteDesktop、WindowsSMBServer和WindowsUpdateStack等多个产品和组件。

本次修复的71个漏洞中,25个为权限提升漏洞,29个为远程代码执行漏洞,6个为信息泄露漏洞,4个为拒绝服务漏洞,3个为安全功能绕过漏洞,以及3个欺骗漏洞。

微软本次共修复了3个公开披露的0day漏洞,其中没有0day漏洞被积极利用,但微软表示CVE-2022-21990和CVE-2022-24459的PoC/EXP已经公开:

CVE-2022-21990:远程桌面客户端远程代码执行漏洞

远程桌面连接的情况下,当受害者使用易受攻击的远程桌面客户端连接到攻击服务器时,控制远程桌面服务器的攻击者可以在RDP客户端计算机上触发远程代码执行(RCE),该漏洞的CVSSv3评分为8.8。

CVE-2022-24459:Windows传真和扫描服务特权提升漏洞

该漏洞的攻击复杂度和所需权限低,无需用户交互即可被本地利用,其CVSSv3评分为7.8。

CVE-2022-24512:.NET和VisualStudio远程代码执行漏洞

该漏洞的攻击复杂度低,无需特殊权限即可被远程利用,但需与用户交互,其CVSSv3评分为6.3。

本次修复的3个严重漏洞包括:

CVE-2022-23277:MicrosoftExchangeServer远程执行代码漏洞

该漏洞的攻击复杂度和所需权限低,攻击者可以针对服务器账户远程执行任意代码,但攻击者必须经过身份验证,其CVSSv3评分为8.8。

CVE-2022-22006:HEVC视频扩展任意代码执行漏洞

该漏洞的攻击复杂度低,无需特殊权限即可被本地利用,但需与用户交互。如果设备制造商预装了此应用程序,则软件包版本1.0.50361.0及更高版本包含此漏洞的更新;如果从MicrosoftStore购买了此应用程序,则软件包版本1.0.50362.0及更高版本包含此漏洞的更新。可以在PowerShell中检查包版本:

Get-AppxPackage-NameMicrosoft.HEVCVideoExtension

CVE-2022-24501:VP9视频扩展任意代码执行漏洞

该漏洞的攻击复杂度低,无需特殊权限即可被本地利用,但需与用户交互,其CVSSv3评分为7.8。攻击者可以通过诱使受害者下载并打开可能导致崩溃的特制文件来利用此漏洞。应用程序包版本1.0.42791.0及更高版本包含此漏洞的更新,可以在PowerShell中检查包版本:

Get-AppxPackage-NameMicrosoft.VP9VideoExtensions

此外,微软MSRC还针对MicrosoftDefenderforEndpoint欺骗漏洞(CVE-2022-23278)发布了指南,该漏洞影响了所有平台的MicrosoftDefender。除CVE-2022-23277外,微软认为更有可能成为攻击者目标的漏洞还包括但不限于以下:

lCVE-2022-21990/CVE-2022-23285:远程桌面客户端远程代码执行(RCE)漏洞(CVSSv3评分为8.8)

lCVE-2022-24469:AzureSiteRecovery特权提升漏洞(CVSSv3评分为8.1)

lCVE-2022-24508:WindowsSMBv3客户端/服务器远程代码执行(RCE)漏洞(CVSSv3评分为8.8)

处置建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一)Windowsupdate更新

自动更新:

MicrosoftUpdate默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows8、Windows8.1、WindowsServer2012以及WindowsServer2012R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二)手动安装更新

Microsoft官方下载相应补丁进行更新。

下载链接

https://msrc.microsoft.com/update-guide/releaseNote/2022-Mar

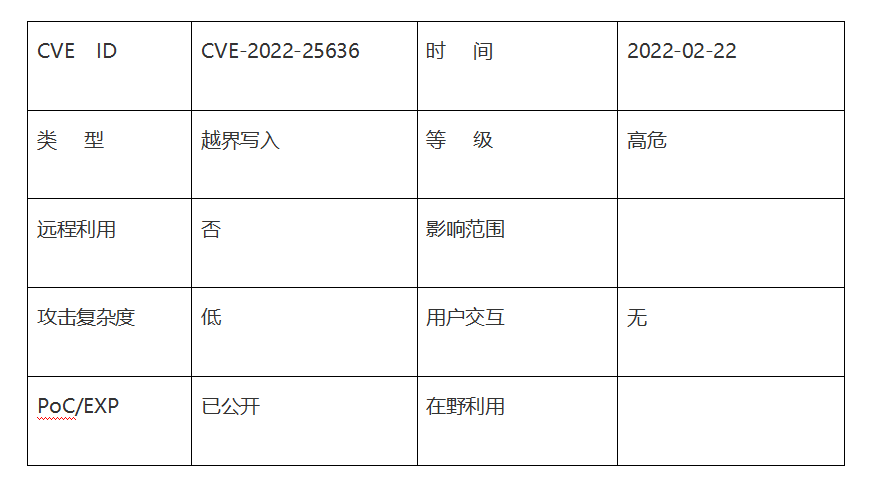

05、Linuxkernel越界写入漏洞(CVE-2022-25636)

漏洞概述

漏洞详情

Netfilter是一个由Linux内核提供的框架,可以实现各种网络相关的操作,包括数据包过滤、网络地址转换和端口转换。

3月12日,研究人员披露了Linux内核版本5.4到5.6.10中的堆越界写入漏洞(CVE-2022-25636,CVSSv3评分为7.8)的详细信息,目前RedHat、Debian、OracleLinux、SUSE和Ubuntu均已发布了此漏洞的安全公告。

该漏洞存在于Linux内核中netfilter子组件的net/netfilter/nf_dup_netdev.c中的nft_fwd_dup_netdev_offload函数中,允许在系统上拥有用户帐户的本地攻击者获得对越界内存的访问权限,从而导致系统崩溃或权限提升。

影响范围

Linux内核版本:5.4-5.6.10

处置建议

目前此漏洞已经修复,受影响用户可以更新到以下版本:

Linux内核版本>5.6.10 或 Linux内核版本<5.4

下载链接:

https://www.kernel.org/

Linux各发行版的受影响版本、修复版本及缓解措施详见官方公告:

RedHat

https://access.redhat.com/security/cve/CVE-2022-25636

Ubuntu

https://ubuntu.com/security/CVE-2022-25636

Debian

https://security-tracker.debian.org/tracker/CVE-2022-25636

SUSE

https://www.suse.com/security/cve/CVE-2022-25636.html

OracleLinux

https://linux.oracle.com/cve/CVE-2022-25636.html

06、HP打印机3月多个远程代码执行漏洞

漏洞概述

2022年3月21日,HP(惠普)发布安全公告,其数百种打印机型号中存在多个安全漏洞,可导致信息泄露、拒绝服务或远程代码执行。

漏洞详情

HP针对CVE-2022-3942和另外3个漏洞分别发布了安全公告,但这些漏洞的详细信息尚未公布:

lCVE-2022-3942:HP打印机远程代码执行漏洞

该漏洞的CVSS评分为8.4,HP的严重性评级为严重。某些惠普打印产品和数字发送产品在使用LLMNR(链路本地多播名称解析)时,容易导致远程代码执行或缓冲区溢出问题。

lCVE-2022-24291、CVE-2022-24292、CVE-2022-24293:HP打印机中的信息泄露、拒绝服务、远程代码执行漏洞

其中,CVE-2022-24291的CVSS评分为7.5(高危),CVE-2022-24292和CVE-2022-24293的CVSS评分均为9.8(严重)。这些漏洞能够导致信息泄露、拒绝服务或远程代码执行漏洞,且均无需用户交互即可被远程利用。

影响范围

数百款LaserJetPro、PagewidePro、OfficeJet、Enterprise、LargeFormat和DeskJet等打印机型号

处置建议

目前HP已经为大多数受影响的产品发布了固件安全更新。鉴于漏洞影响广泛,受影响用户可以自查更新打印机固件。

1.CVE-2022-3942的受影响产品名称、编号及更新的固件版本,详见HP官方公告:

https://support.hp.com/us-en/document/ish_5948778-5949142-16/

注:对于没有可用补丁的打印机产品,可以选择在网络设置中禁用LLMNR。

2.CVE-2022-24291、CVE-2022-24292和CVE-2022-24293的受影响产品名称、编号及更新的固件版本,详见HP官方公告:

https://support.hp.com/us-en/document/ish_5950417-5950443-16/

下载链接

https://support.hp.com/us-en/drivers

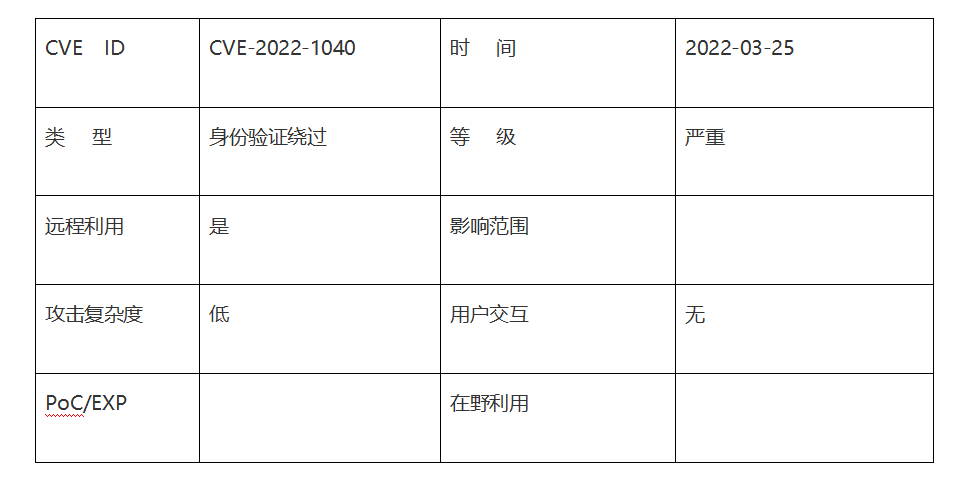

07、SophosFirewall身份验证绕过漏洞(CVE-2022-1040)

漏洞概述

漏洞详情

SophosFirewall是Sophos公司的防火墙产品。

3月25日,Sophos发布安全公告,修复了其SophosFirewall产品中的远程代码执行漏洞(CVE-2022-1040),该漏洞的CVSSv3评分为9.8。

该漏洞是SophosFirewall的用户门户和Webadmin中的身份验证绕过漏洞,可利用该漏洞绕过认证并执行任意代码。

影响范围

SophosFirewall版本<=18.5MR3(18.5.3)

处置建议

目前Sophos已经发布了相关修补程序,启用了‘允许自动安装修补程序’功能的SophosFirewall客户无需执行任何操作(启用是默认设置)。目前发布的修补程序包括:

l2022年3月23日发布的v17.0MR10EAL4+、v17.5MR16和MR17、v18.0MR5(-1)和MR6、v18.5MR1和MR2以及v19.0EAP的修补程序;

l2022年3月23日发布的不受支持的EOL版本v17.5MR12至MR15以及v18.0MR3和MR4的修补程序;

l2022年3月24日发布的不受支持的EOL版本v18.5GA的修补程序;

l2022年3月24日发布的v18.5MR3的修补程序;

lv19.0GA和v18.5MR4(18.5.4)中包含的修复程序;

l旧版本SophosFirewall的用户需要升级以获得最新的保护和此修复。

要确认此修补程序已应用于您的防火墙,请参考:

https://support.sophos.com/support/s/article/KB-000043853

缓解措施

客户可以通过确保其用户门户和Webadmin不暴露于WAN来保护自己免受外部攻击。

按照设备访问最佳实践禁用对用户门户和Webadmin的WAN访问,而是使用VPN或SophosCentral进行远程访问和管理,请参考:

https://docs.sophos.com/nsg/sophos-firewall/18.5/Help/en-us/webhelp/onlinehelp/AdministratorHelp/Administration/DeviceAccess/index.html

评论