当AI获得“系统权限”

安全边界在哪里?

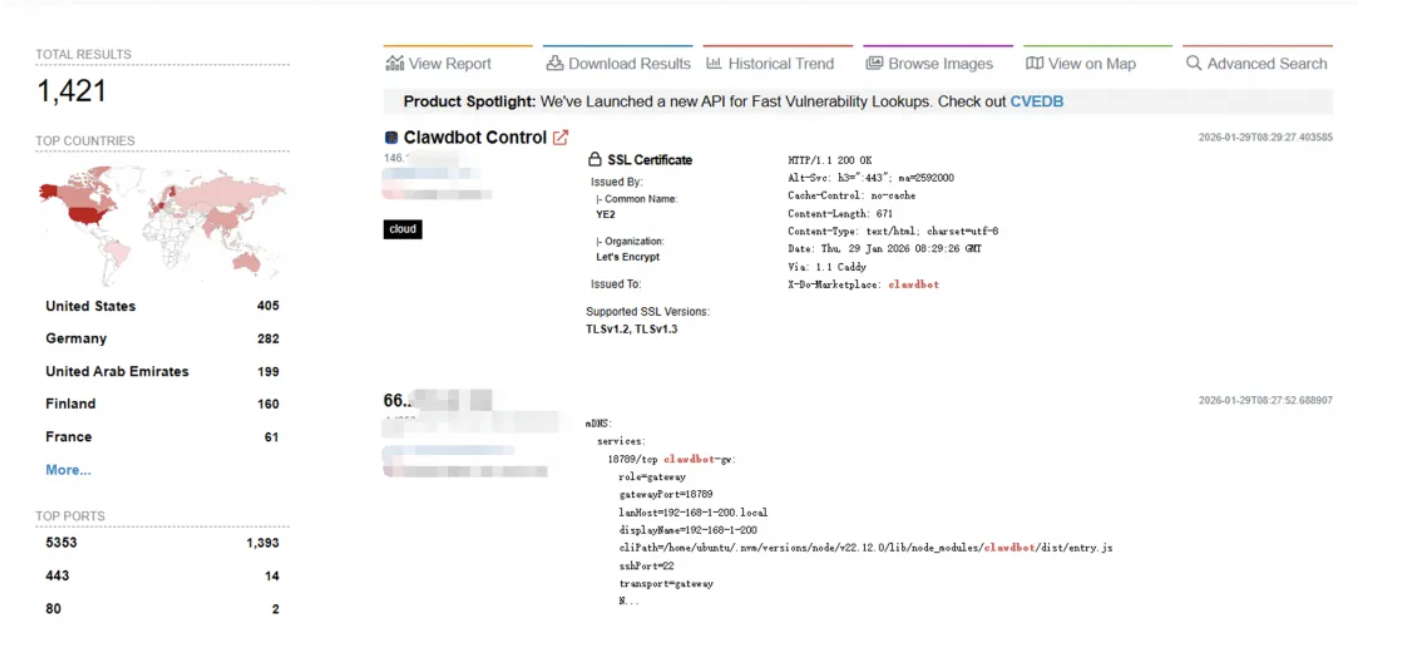

事件全景

Moltbot为何成2026开年安全焦点?

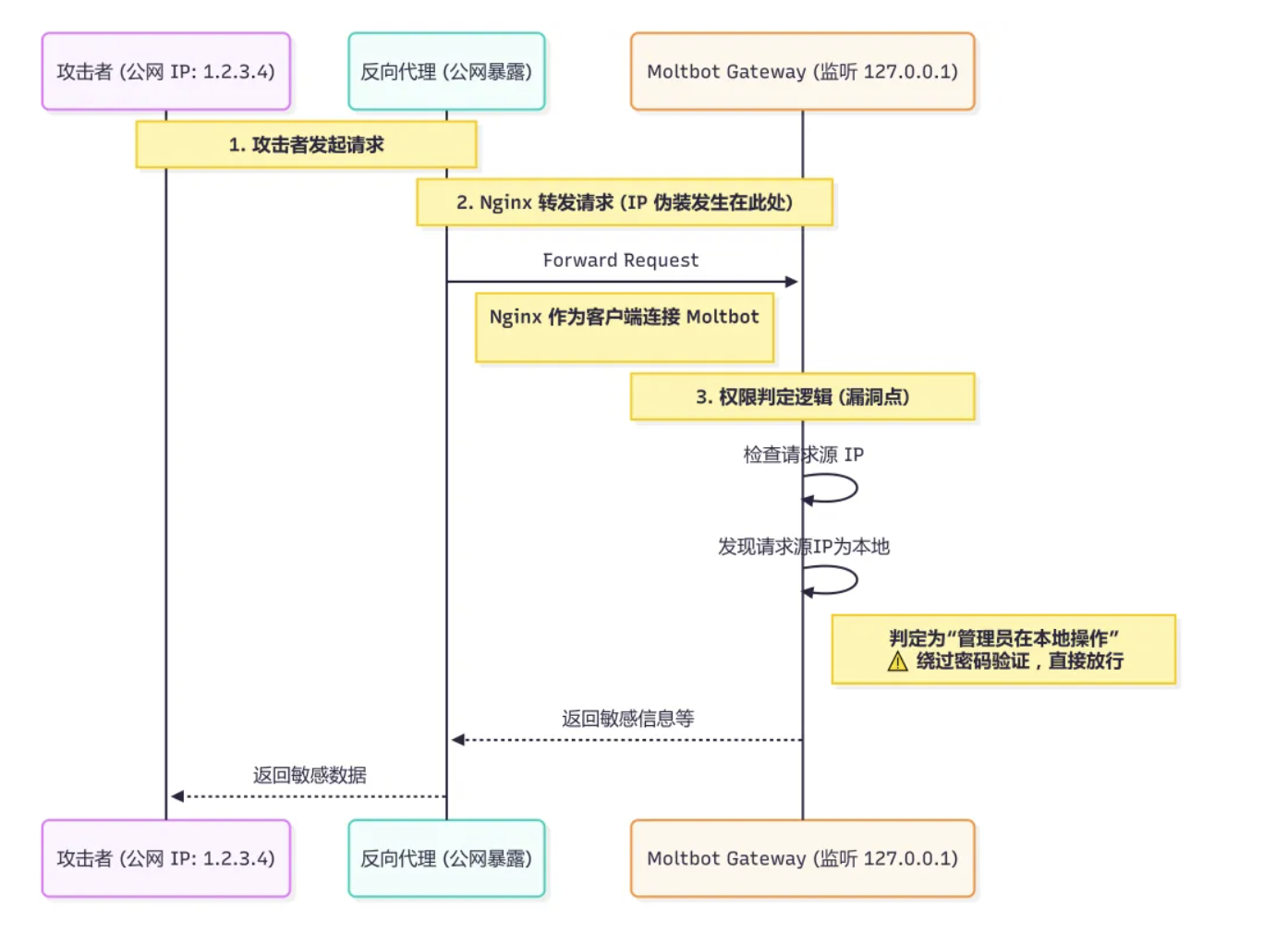

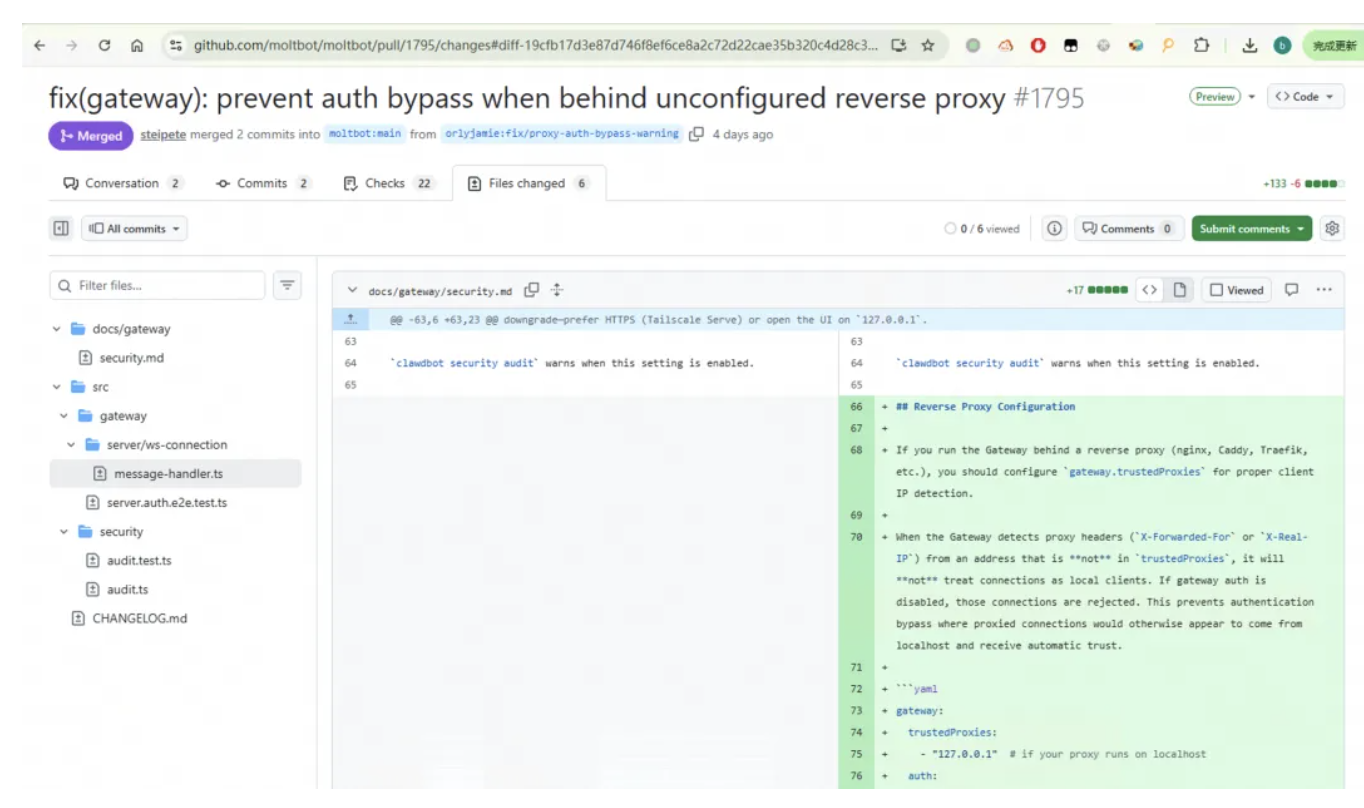

技术剖析

AI获得root权限

风险量化

你的数据正在被谁“看见”?

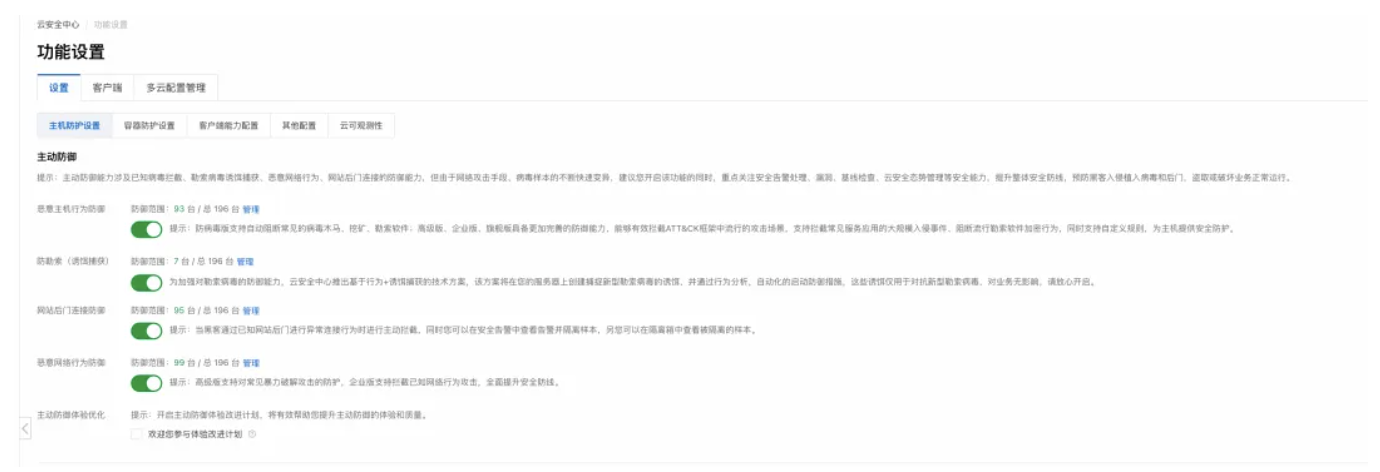

- 开启防勒索对重要文件定期备份,以防止重要数据被破坏后无法恢复。

- 开启病毒查杀:周期性对主机文件做扫描,以防止被植入恶意病毒文件。

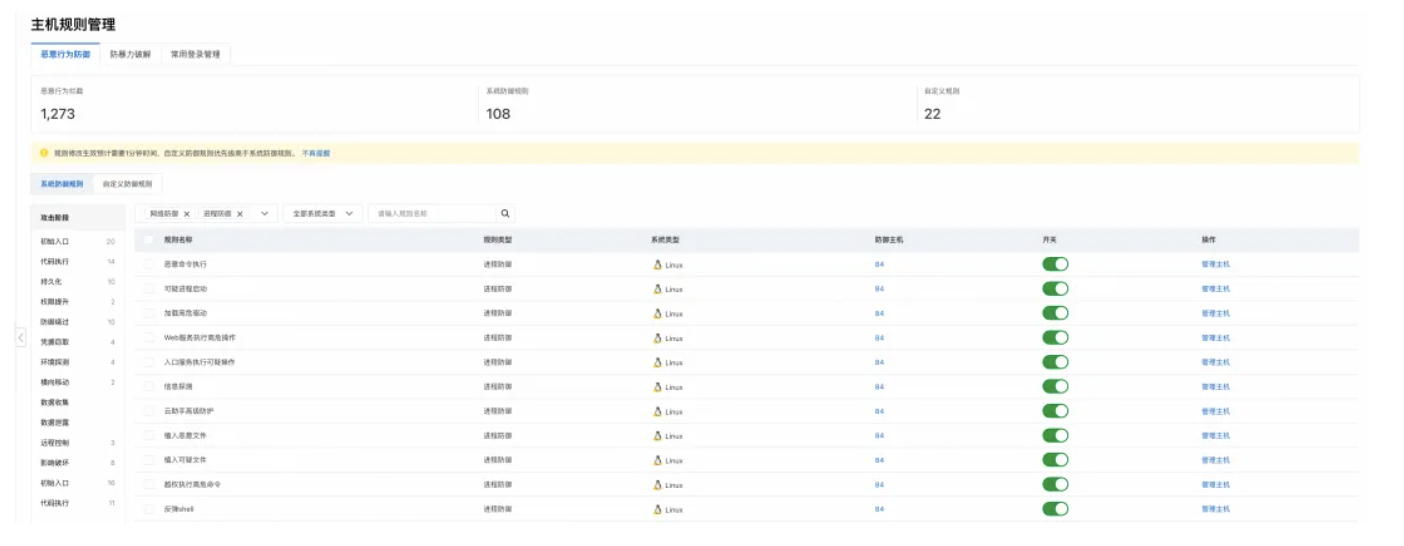

- 主机规则管理:开启所有网络防御和进程防御规则,对攻击者的恶意行为实施拦截防护。

- 核心文件监控:对重要文件配置监控规则,非白名单进程试图读取这些文件时,立即上报告警。

AI Agent安全治理的“无人区”

数说安全

微信扫一扫

评论