微软宣布全新的 Windows 11 功能

微软表示,Windows 11 将在即将发布的版本中获得更多安全改进,这将增加对网络安全威胁的更多保护,提供更好的加密,并阻止恶意应用程序和驱动程序。企业和操作系统安全副总裁 David Weston 说:“在 Windows 11 的未来版本中,您将看到重要的安全更新,通过结合现代硬件及软件,从芯片到云端提供更多保护”。

英国零售连锁店 The Works 在被网络攻击后关闭商店

英国零售连锁店 The Works 宣布,由于未授权访问其计算机系统的网络安全事件引起的问题,它被迫关闭了几家商店。这家折扣零售商在英国和爱尔兰经营 530 家商店,销售书籍、玩具、文具、艺术品和工艺材料,年收入约为 3 亿美元。

奢侈时装品牌 Zegna 证实了被勒索软件攻击过

意大利奢侈时装品牌 Ermenegildo Zegna 已确认 2021 年 8 月被勒索软件攻击导致 IT 系统大范围中断。该披露是在这个月提交的 SEC 424B3 表格中更新的,该表格更新了他们的投资招股说明书,以提醒投资者注意复杂的网络攻击导致的业务中断和数据泄露风险。

LockBit 勒索软件团伙潜伏在美国政府网络中数月

安全研究人员发现,一家美国地区政府机构受到 LockBit 勒索软件攻击至少存在 5 个月时间。从受感染机器中检索到的日志显示,有两个组织已经对它们进行了入侵,并进行了侦察和远程访问操作。

FBI 将有史以来最大的加密货币攻击与朝鲜黑客联系起来

美国财政部外国资产控制办公室 (OFAC) 已批准接收在有史以来最大的加密货币黑客攻击中被盗的加密货币的地址,即 Axie Infinity 的 Ronin 黑客攻击。美国联邦调查局 (FBI) 表示,两个朝鲜黑客组织 Lazarus 和 BlueNorOff(又名 APT38)是上个月 Ronin 黑客攻击的幕后黑手。

安装了 4500 万次的 Android 应用程序恶意收集数据

移动恶意软件分析师警告说,Google Play 商店中有一组应用程序,这些应用程序超过 4500 万次安装并恶意收集敏感的用户数据。这些应用程序通过第三方 SDK 收集这些数据,其中包括捕获剪贴板内容、GPS 数据、电子邮件地址、电话号码,甚至是用户的路由器 MAC 地址和网络 SSID 。

Karakurt 被揭露为 Conti 网络犯罪集团的数据勒索部门

在攻破网络犯罪分子管理的服务器后,安全研究人员发现 Conti 勒索软件与最近出现的 Karakurt 数据勒索组织之间存在联系,这表明这两个团伙是同一部分。Conti 勒索软件集团是当今最多产的网络犯罪集团之一,尽管内部对话和源代码大量泄露 ,但其运作有增无减。

Hetzner 丢失客户数据并赔偿 20 欧元

德国云服务提供商 Hetzner Online GmbH 告诉一些客户,他们的数据已经不可逆转地丢失,并获得了 20 欧元的在线信用补偿。Hetzner 在德国和芬兰经营着多个数据中心,遭遇了罕见的多次硬件故障,这些故障已经擦除了一些客户的快照,无法恢复它们。

联想 UEFI 固件驱动程序错误影响 100 多种笔记本电脑型号

联想发布了一份安全公告,内容涉及影响其至少 100 台笔记本电脑型号上加载的统一可扩展固件接口 (UEFI) 的漏洞。总共发现了三个安全问题,其中两个允许攻击者禁用对存储 UEFI 固件的 SPI 闪存芯片的保护并关闭 UEFI 安全启动功能,从而确保系统仅在启动时加载原始设备制造商 (OEM) 信任的代码。

网络安全最新漏洞追踪

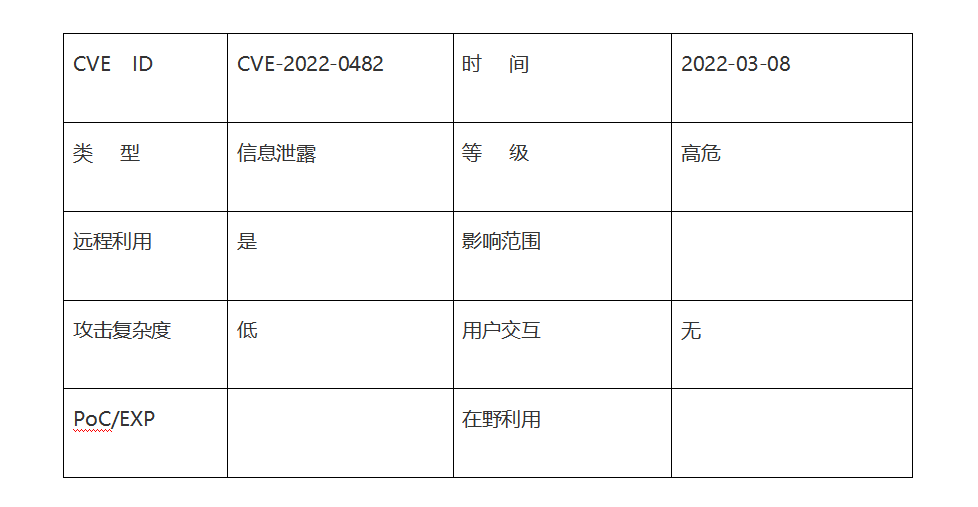

Easy Appointments信息泄露漏洞(CVE-2022-0482)

漏洞概述

漏洞详情

Easy Appointments是一个用 PHP 编写的开源预订管理系统。4月9日,研究人员公开披露了Easy Appointments中的一个Broken Access Control 漏洞(CVE-2022-0482),其CVSS评分为9.1。由于 API 权限检查存在缺陷,可以利用此漏洞在未经身份验证的情况下查询后端 API 并以 JSON 格式获取存储在目标系统中的私人用户数据。目前此漏洞的细节和PoC已公开,建议相关用户及时自查修复。

影响范围SEasy Appointments < 1.4.3

处置建议目前此漏洞已经修复,受影响用户可以选择升级更新到Easy Appointments 1.4.3或更高版本。下载链接:https://github.com/alextselegidis/easyappointments/releases

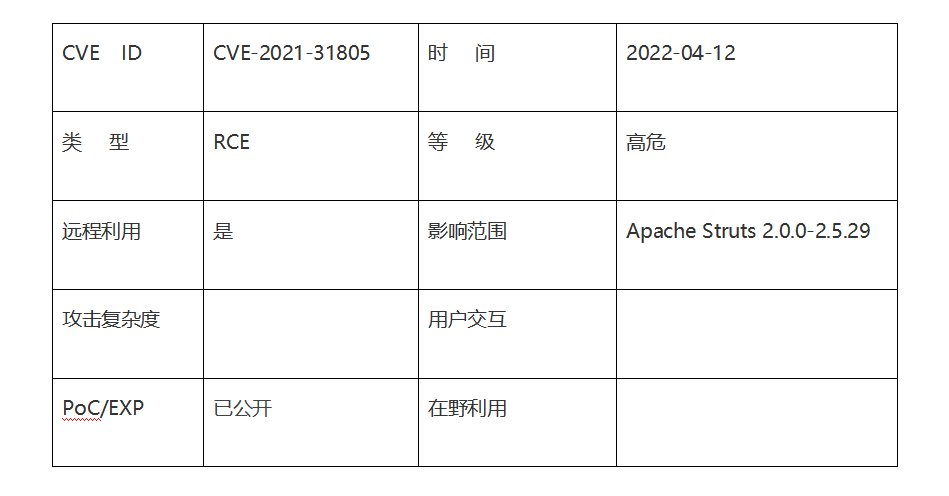

Apache Struts2远程代码执行漏洞(CVE-2021-31805)

漏洞概述

漏洞详情

Apache Struts2是一个基于MVC设计模式的流行的Web应用程序框架。4月12日,Apache Struts2发布安全公告(S2-062),修复了Apache Struts2中的一个远程代码执行漏洞(CVE-2021-31805)。由于对CVE-2020-17530的修复不完整,在Apache Struts 2.0.0-2.5.29中,如果开发人员使用 %{...} 语法应用强制 OGNL 解析,标签的某些属性仍然可被二次解析。当对标签属性中未经验证的原始用户输入进行解析时可能会导致远程代码执行。

影响范围Apache Struts 2.0.0-2.5.29

处置建议目前此漏洞已经修复,建议受影响用户及时升级更新到Apache Struts 2.5.30或更高版本。下载链接:https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.30缓解措施:避免对不受信任或未经验证的用户输入使用强制 OGNL 解析。

微软4月多个安全漏洞

漏洞概述

2022年4月12日,微软发布了4月份的安全更新,本次发布的安全更新修复了包括2个0 day漏洞在内的119个安全漏洞(不包括 26个 Microsoft Edge 漏洞),其中有10个漏洞被评级为严重。

漏洞详情

本次发布的安全更新涉及.NET Framework、Active Directory Domain Services、Azure、Microsoft Office、DNS Server、Windows Hyper-V、Visual Studio、Windows Defender、Windows File Server、Windows Installer、Windows Kerberos、Windows Kernel、Windows PowerShell、Windows Network File System、Windows Remote Procedure Call Runtime、Windows SMB和Windows Win32K等多个产品和组件。

本次修复的119个漏洞中,47个为权限提升漏洞,47个为远程代码执行漏洞,13个为信息泄露漏洞,9个为拒绝服务漏洞,以及3个欺骗漏洞。

微软本次共修复了2个0 day漏洞,其中CVE-2022-24521正在被积极利用,CVE-2022-26904已经公开披露。

l CVE-2022-26904 :Windows 用户配置文件服务权限提升漏洞

该漏洞是Windows User Profile Service中的本地权限提升漏洞,CVSS评分为7.0,所需权限低且无需用户交互,但攻击复杂度高(需要赢得竞争条件),目前此漏洞已经公开披露,微软的可利用性将其评估为可能被利用。

l CVE-2022-24521:Windows 通用日志文件系统驱动程序权限提升漏洞

该漏洞的攻击复杂度和所需权限低,无需用户交互即可被本地利用。微软表示已检测到针对此漏洞的漏洞利用。

本次修复的10个严重漏洞包括:

l CVE-2022-26919:Windows LDAP 远程代码执行漏洞

在域中通过身份验证的标准用户能够利用此漏洞在 LDAP 服务器上远程执行任意代码。但要利用此漏洞,需要修改默认的MaxReceiveBuffer LDAP设置。

l CVE-2022-23259:Microsoft Dynamics 365 (on-premises) 远程代码执行漏洞

经过身份验证的用户可以运行特制的受信任解决方案包来执行任意 SQL 命令。攻击者可以从那里升级并在其 Dynamics 356 数据库中以 db_owner 身份执行命令。

l CVE-2022-22008/CVE-2022-24537/CVE-2022-2325:Windows Hyper-V 远程执行代码漏洞

可以在 Hyper-V guest上运行特制的应用程序,这可能导致在 Hyper-V 主机系统执行任意代码。

l CVE-2022-24491/ CVE-2022-24497:Windows Network File System远程代码执行漏洞

攻击者可以将特制的 NFS 协议网络消息发送到易受攻击的 Windows 机器,从而实现远程代码执行。注意:此漏洞仅影响启用NFS角色的系统。

l CVE-2022-26809:Remote Procedure Call Runtime远程代码执行漏洞

此漏洞的CVSSv3评分为9.8。可以通过向RPC主机发送一个特制的RPC调用,这可能导致在服务器端以与RPC服务相同的权限远程执行代码。可以通过在企业外围防火墙中阻止TCP端口445和遵循 Microsoft 指南以保护SMB 流量来缓解此漏洞。

l CVE-2022-24541:Windows Server服务远程代码执行漏洞

此漏洞要求使用受影响的 Windows 版本的用户访问恶意服务器。可以通过在企业外围防火墙中阻止TCP端口445和遵循 Microsoft 指南以保护SMB 流量来缓解此漏洞。

l CVE-2022-24500:Windows SMB远程代码执行漏洞

此漏洞要求使用受影响的 Windows 版本的用户访问恶意服务器。可以通过在企业外围防火墙中阻止TCP端口445和遵循 Microsoft 指南以保护SMB 流量来缓解此漏洞。

处置建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Apr

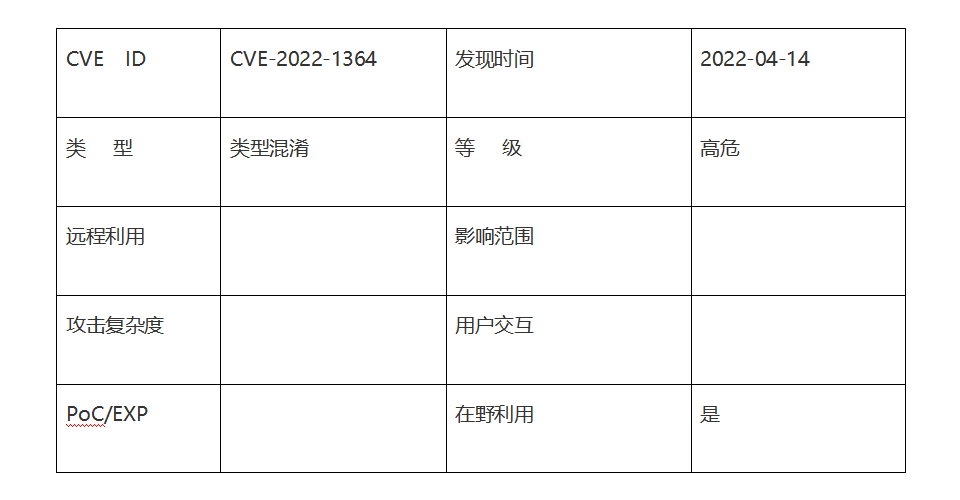

Google Chrome V8类型混淆漏洞(CVE-2022-1364)

漏洞概述

漏洞详情

4月14日,Google 发布了适用于 Windows、Mac 和 Linux 的 Chrome 版本100.0.4896.127,修复了Chrome中已检测到在野利用的0 day漏洞(CVE-2022-1364)。该漏洞为Chrome V8 引擎中的类型混淆漏洞,此类漏洞通常会在成功读取或写入超出缓冲区边界的内存后导致浏览器崩溃或执行任意代码。鉴于此漏洞正在被积极利用,建议Chrome用户尽快自查更新。该漏洞是2022年以来Google 第三次修复Chrome 0 day漏洞:CVE-2022-1364 :4 月 14 日CVE-2022-1096 :3 月 25 日CVE-2022-0609 :2 月 14 日

影响范围Chrome版本 < 100.0.4896.127

处置建议目前此漏洞已在Chrome版本100.0.4896.127中修复,Chrome用户可以通过手动检查新更新(Chrome 菜单 > 帮助 > 关于 Google Chrome)并重启浏览器。下载链接:https://www.google.cn/chrome/

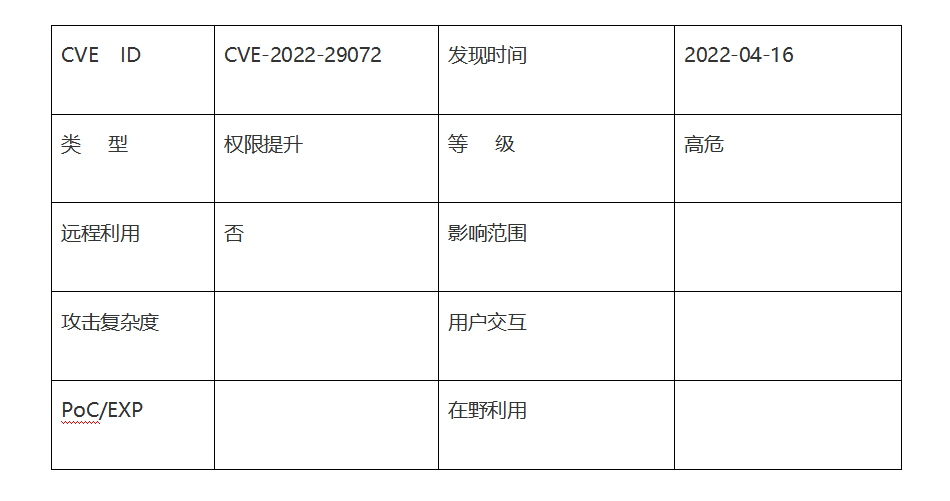

7-Zip权限提升漏洞(CVE-2022-29072)

漏洞概述

漏洞详情

4月16日,研究人员披露了流行的开源压缩管理器7-Zip中的一个本地权限提升漏洞(CVE-2022-29072)。由于7z.dll 的错误配置和堆溢出,在Windows 上的 7-Zip 中,允许在将扩展名为 .7z 的文件拖到Help>Contents区域时实现权限提升和命令执行。

影响范围7-Zip版本<= 21.07(Windows)

处置建议目前官方暂未发布此漏洞的安全更新,但研究人员已经发布了此漏洞的两种缓解措施:1.删除安装文件中的7-zip.chm文件即可。2.只赋予读取和运行权限(适用于所有用户)。下载链接:https://www.7-zip.org/

Lenovo Notebook BIOS多个安全漏洞

漏洞概述

2022年4月19日,Lenovo(联想)发布安全公告,修复了3个影响上百款联想笔记本电脑型号的 UEFI 固件漏洞。

漏洞详情这3个漏洞都存在于Lenovo Notebook BIOS中。其中CVE-2021-3971和CVE-2021-3972影响了 UEFI 固件驱动程序,CVE-2021-3970允许对 SMRAM 进行任意读/写,这可能导致使用 SMM 权限执行恶意代码。详情如下:CVE-2021-3970:SMM 任意读/写在某些联想笔记本型号中,由于验证不足,LenovoVariable SMI处理程序存在安全问题,可在具有本地访问权限(和提升到更高权限)的情况下执行任意代码。CVE-2021-3971:禁用 SPI 闪存保护在某些联想笔记本设备上,存在安全问题的旧的UEFI 固件驱动程序被错误地包含在生产 BIOS 映像中而没有被正确停用。这些受影响的固件驱动程序可以被激活,以在系统运行时从特权用户模式进程直接禁用 SPI 闪存保护(BIOS 控制寄存器位和受保护范围寄存器)。CVE-2021-3972:禁用 UEFI 安全启动在某些联想笔记本设备上,存在安全问题的旧的UEFI 固件驱动程序被错误地包含在生产 BIOS 映像中而没有被正确停用。这些受影响的固件驱动程序可以被激活,以在系统运行时从特权用户模式进程直接禁用UEFI 安全引导功能。

影响范围IdeaPad、Legion、Flex 和 Yoga等上百款型号

处置建议目前联想已经发布BIOS 更新,用户可以更新。具体型号及其BIOS 更新可参考联想官方公告:https://support.lenovo.com/us/en/product_security/LEN-73440#Lenovo%20Notebook

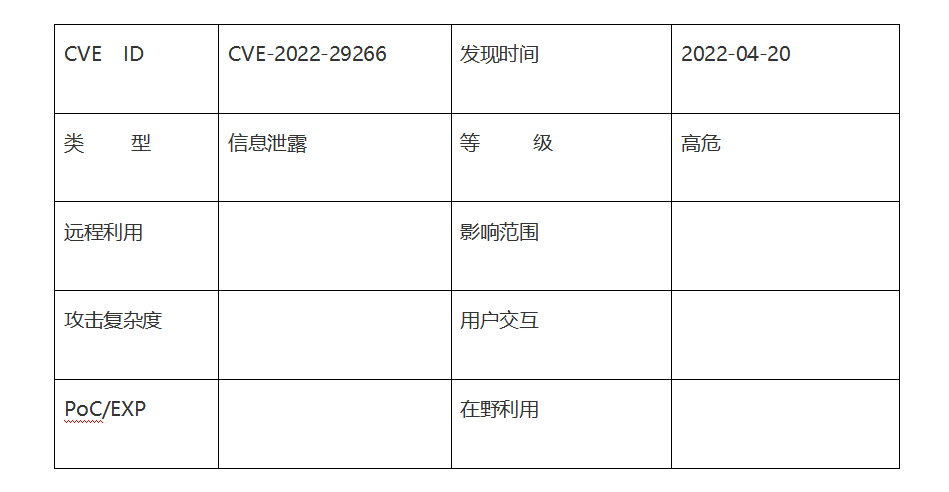

Apache APISIX信息泄露漏洞(CVE-2022-29266)

漏洞概述

漏洞详情

Apache APISIX是一个动态、实时、高性能的 API 网关。4月20日,Apache发布安全公告,修复了Apache APISIX中的一个信息泄露漏洞(CVE-2022-29266)。在2.13.1版本之前的APache APISIX中,攻击者可以通过向受jwt-auth插件保护的路由发送错误的JSON Web Token,通过错误信息响应获得插件配置的敏感信息。依赖库lua-resty-jwt中的错误逻辑允许向需要HS256 Token的端点发送RS256 Token,并在错误响应中包含原始密钥值。

影响范围Apache APISIX < 2.13.1

处置建议目前此漏洞已经修复,建议受影响用户及时升级更新到Apache APISIX 2.13.1或更高版本。下载链接:https://apisix.apache.org/zh/downloads/

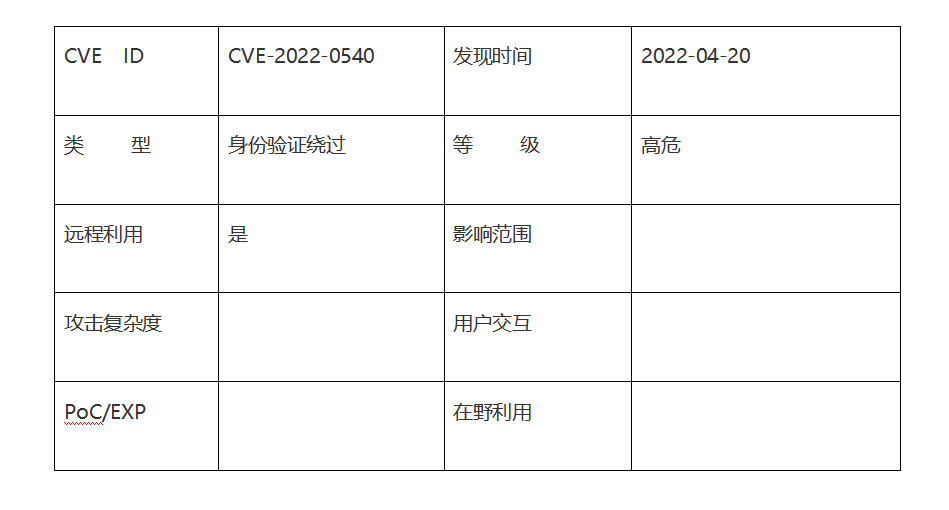

Atlassian Jira身份验证绕过漏洞(CVE-2022-0540)

漏洞概述

漏洞详情

JIRA是Atlassian公司推出的项目与事务跟踪软件,被广泛应用于缺陷跟踪、客户服务、需求收集、流程审批、任务跟踪、项目跟踪和敏捷管理等工作领域。4月20日,Atlassian发布安全公告,修复了Jira和Jira Service Management中的一个身份验证绕过漏洞(CVE-2022-0540)。Jira 和 Jira Service Management在其web认证框架Jira Seraph中存在身份验证绕过漏洞,可在未经身份验证的情况下通过发送特制的 HTTP 请求,绕过使用受影响配置的WebWork操作中的认证和授权要求。

影响范围Atlassian Jira:Jira < 8.13.18Jira 8.14.x、8.15.x、8.16.x、8.17.x、8.18.x、8.19.x、8.21.xJira 8.20.x < 8.20.6Atlassian Jira Service Management:Jira Service Management < 4.13.18Jira Service Management 4.14.x、4.15.x、4.16.x、4.17.x、4.18.x、4.19.x、4.21.xJira Service Management 4.20.x < 4.20.6

处置建议目前此漏洞已经修复,建议受影响用户及时升级更新到以下版本:Atlassian Jira版本:8.13.x >= 8.13.188.20.x >= 8.20.6其它所有版本 >= 8.22.0下载链接:https://www.atlassian.com/software/jira/updateAtlassian Jira Service Management版本:4.13.x >= 4.13.184.20.x >= 4.20.6其它所有版本 >= 4.22.0下载链接:https://www.atlassian.com/software/jira/service-management/update

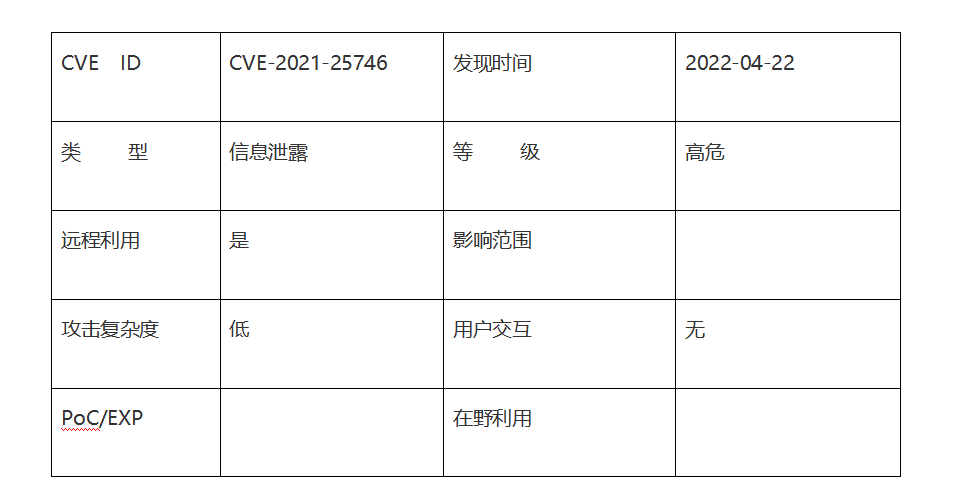

Kubernetes Ingress-nginx信息泄露漏洞(CVE-2021-25746)

漏洞概述

漏洞详情

Ingress-nginx 是 Kubernetes 的入口控制器,使用NGINX作为反向代理和负载均衡器。4月22日,Kubernetes公开了ingress-nginx中的一个信息泄露漏洞(CVE-2021-25746),其CVSS评分为7.6。Ingress-nginx v1.2.0之前的版本中存在安全问题,可以创建或更新ingress对象的用户可以利用该漏洞获取ingress-nginx控制器的凭证。在默认配置中,该凭证可以访问集群中的信息。

影响范围Kubernetes Ingress-nginx < v1.2.0注:如果集群上没有安装 ingress-nginx,则不会受到影响,可通过运行kubectl get po -n ingress-nginx来检查。

处置建议目前此漏洞已经修复,可更新到Kubernetes Ingress-nginx v1.2.0-beta.0、v1.2.0或更高版本。下载链接:https://github.com/kubernetes/ingress-nginx/tags

评论