近日,明朝万达安元实验室发布了2022年第十期《安全通告》。该份报告收录了2022年10月最新的网络安全前沿新闻和最新漏洞追踪,其中重点内容包括:

网络安全前沿新闻

1、苹果修复了用于攻击 iPhone、iPad 的新零日漏洞

在最新发布的安全更新中,Apple修复了自年初以来用于攻击 iPhone 的第九个零日漏洞。并报道称该安全漏洞“可能已被积极利用”。

该漏洞(CVE-2022-42827)是一位匿名研究人员向 Apple 报告的越界写入问题,由软件在当前内存缓冲区边界之外写入数据引起。

2、伊朗原子能机构在被盗数据在线泄露后确认黑客攻击

伊朗原子能组织 (AEOI) 证实,在“Black Reward”黑客组织在线发布被盗数据后,其子公司之一的电子邮件服务器遭到黑客攻击。

AEOI 表示,来自特定外国(未具名)的未经授权方从被黑服务器窃取了电子邮件,其中包括日常通信和技术备忘录。

3、数千个 GitHub 存储库使用恶意软件提供虚假 PoC 漏洞利用

GitHub 是最大的代码托管平台之一,研究人员使用它来发布 PoC 漏洞利用,以帮助安全社区验证漏洞修复或确定漏洞的影响和范围。

莱顿高级计算机科学研究所的研究人员在 GitHub 上发现了数千个存储库,这些存储库提供针对各种漏洞的虚假概念验证 (PoC) 漏洞利用,其中一些漏洞包括恶意软件。

4、批发巨头 METRO 在网络攻击后遭遇 IT 中断

在最近的一次网络攻击之后,国际批发巨头 METRO 正在经历基础设施中断和商店支付问题。

该公司的 IT 团队目前正在外部专家的帮助下调查此事件,以找出导致此持续中断的原因。根据Günter Born的一份报告,至少自 10 月 17 日以来,IT 中断一直在影响奥地利、德国和法国的商店。

5、黑客利用关键的 VMware 漏洞释放勒索、挖矿软件

安全研究人员观察到恶意活动利用 VMware Workspace One Access 的漏洞来传播各种恶意软件,包括将文件锁定在受密码保护的档案中的 RAR1Ransom 工具 。

攻击中利用的问题是 CVE-2022-22954,这是一个通过服务器端模板注入触发的远程代码执行。

6、BlackByte 勒索软件使用新的数据盗窃工具进行双重勒索

BlackByte 勒索软件附属机构正在使用一种名为“ExByte”的新自定义数据窃取工具来快速窃取受感染 Windows 设备的数据。

数据外泄被认为是双重勒索攻击中最重要的功能之一,BleepingComputer 告诉公司,公司支付赎金要求以防止数据泄露比接收解密器更常见。

7、Meta Pixel 导致的卫生系统数据泄露影响 300 万患者

威斯康星州和伊利诺伊州拥有 26 家医院的医疗保健系统 Advocate Aurora Health (AAH) 正在通知其患者数据泄露事件,该事件暴露了 3,000,000 名患者的个人数据。该事件是由于在 AAH 网站上对 Meta Pixel 的不当使用造成的,患者在该网站上登录并输入敏感的个人和医疗信息。

Meta Pixel 是一种 JavaScript 跟踪器,可帮助网站运营商了解访问者如何与网站互动,从而帮助他们进行有针对性的改进。

8、微软宣布为中小企业提供企业 DDoS 保护

微软今天宣布在公共预览版中推出 Azure DDoS IP 保护,这是一种全新的、完全托管的 DDoS 保护按受保护的 IP 付费模式,专为中小型企业 (SMB) 量身定制。

它提供了与 DDoS 网络保护(以前称为 DDoS 保护标准)相同的功能,旨在帮助大型企业和组织防御更大的资源部署。

9、黑客入侵香港政府机构网络长达一年

赛门铁克的研究人员发现了与中国有关的间谍行为者 APT41(又名 Winnti)的网络攻击,该攻击侵入了香港的政府机构,并且在某些情况下一年都未被发现。

威胁参与者一直在使用名为 Spyder Loader 的自定义恶意软件,该恶意软件之前已归咎于该组织。

10、Microsoft Office 365电子邮件加密可能会暴露邮件内容

WithSecure的安全研究人员发现,由于使用了弱块密码操作模式,通过Microsoft Office 365发送的加密消息的内容有可能部分或全部推断出来。

因为该功能使用电子代码簿(ECB)模式对数据进行加密,这允许在某些条件下推断明文消息。

11、英特尔确认泄露的Alder Lake BIOS源代码是真实的

英特尔已经证实,Alder Lake CPU的UEFI BIOS源代码泄漏是真实的,这引起了研究人员的网络安全担忧。

泄露的文件包含5.97 GB的文件、源代码、私钥、更改日志和编译工具,文件上的最新时间戳是9/30/22,很可能是黑客或内部人员复制了数据。

12、黑客使用Impacket、CovalentStealer从美国国防组织窃取数据

美国政府发布了一项警报,称国家支持的黑客使用定制的 CovalentStealer 恶意软件和 Impacket 框架从国防工业基地 (DIB) 部门的美国组织窃取敏感数据。

入侵持续了大约 10 个月,很可能多个高级持续威胁 (APT) 组入侵该组织,其中一些组织在去年 1 月通过受害者的 Microsoft Exchange Server 获得了初始访问权限。

13、新的Android恶意软件“RatMilad”可以窃取您的数据,录制音频

一款名为“RatMilad”的新Android间谍软件被发现针对中东地区的移动设备,用于监视受害者和窃取数据。

RatMilad间谍软件是由移动安全公司Zimperium发现的,该公司警告说,该恶意软件可能被用于网络间谍活动、勒索或窃听受害者的谈话。

14、俄罗斯零售连锁店“DNS”证实数据泄露后被黑客入侵

俄罗斯零售连锁店“DNS”(数字网络系统)昨天透露,他们遭遇了数据泄露,暴露了客户和员工的个人信息。

DNS 是俄罗斯第二大计算机和家电连锁店,拥有 2,000 家分支机构和 35,000 名员工。

15、黑客使勒索软件团伙泄露从LAUSD学校系统窃取的数据

Vice Society Ransowmare团伙此前告诉BleepingComputer,他们在攻击过程中窃取了500 GB的数据,但没有提供任何数据窃取的证据。

根据布雷特·卡洛 2022年记录,Vice Society勒索软件团伙至少袭击了另外8所美国学区和学院/大学。

16、微软将允许Office 365用户提交钓鱼邮件

Microsoft Defender for Office 365(以前称为Office 365高级威胁保护或Office 365 ATP)可保护组织免受来自电子邮件、链接和协作工具的恶意威胁。

这一正在开发的功能旨在允许管理员过滤具有潜在危险的邮件,这些邮件以带有恶意负载的员工为目标,或试图将他们重定向到钓鱼网站。

网络安全最新漏洞追踪

01、微软10月多个安全漏洞

漏洞概述

2022年10月11日,微软发布了10月安全更新,本次更新修复了包括2个0 day漏洞在内的84个安全漏洞(不包括之前修复的12个Microsoft Edge漏洞),其中有13个漏洞评级为“严重”。此外,Microsoft Exchange ProxyNotShell漏洞尚未修复。

漏洞详情

本次发布的安全更新涉及Active Directory Domain Services、Azure、Microsoft Office、Microsoft Office SharePoint、Windows Hyper-V、Visual Studio Code、Windows Active Directory Certificate Services、Windows Defender、Windows DHCP Client、Windows Group Policy、Windows Kernel、Windows NTFS、Windows NTLM、Windows Point-to-Point Tunneling Protocol、Windows TCP/IP和Windows Win32K等多个产品和组件。

本次修复的84个漏洞中,39个为提取漏洞,20个为远程代码执行漏洞,11个为信息泄露漏洞,8个为拒绝服务漏洞,2个为安全功能绕过漏洞,以及4个欺骗漏洞。

微软本次共修复了2个0 day漏洞,其中CVE-2022-41033已发现被积极利用,CVE-2022-41043已经公开披露。

CVE-2022-41033 :Windows COM+ Event System Service特权提升漏洞

Windows COM+ Event System Service特权提升漏洞,此漏洞的CVSSv3评分为7.8,成功利用该漏洞可以获得SYSTEM权限。目前该漏洞暂未公开披露,但已经检测到漏洞利用。

CVE-2022-41043 :Microsoft Office 信息泄露漏洞

Microsoft Office 信息泄露漏洞,此漏洞影响了适用于 Mac 2021 的 Microsoft Office LTSC和适用于 Mac 的 Microsoft Office 2019,其CVSSv3评分为3.3,成功利用该漏洞可能会导致用户令牌或其它敏感信息被泄露。目前该漏洞暂未检测到漏洞利用,但已经被公开披露。

CVE-2022-37968 :启用 Azure Arc 的 Kubernetes 集群连接特权提升漏洞

启用 Azure Arc 的 Kubernetes 集群连接特权提升漏洞,此漏洞的CVSSv3评分为10.0,影响了启用 Azure Arc 的 Kubernetes 集群的集群连接功能,可能允许未经身份验证的用户提升其权限并可能获得对 Kubernetes 集群的管理控制权。此外,由于 Azure Stack Edge 允许客户通过 Azure Arc 在其设备上部署 Kubernetes 工作负载,因此 Azure Stack Edge 设备也容易受到该漏洞的影响。

CVE-2022-37976 :Active Directory 证书服务特权提升漏洞

Active Directory 证书服务特权提升漏洞,此漏洞的CVSSv3评分为8.8,只有当 Active Directory 证书服务在域上运行时,系统才容易受到攻击,成功利用此漏洞可以获得域管理员权限。该漏洞影响了多个Windows Server版本,受影响用户可及时安装更新。

CVE-2022-41038 :Microsoft SharePoint Server 远程代码执行漏洞

Microsoft SharePoint Server 远程代码执行漏洞,此漏洞的CVSSv3评分为8.8,通过目标网站的身份验证并有权在 SharePoint 中使用管理列表的用户可以在 SharePoint Server 上远程执行代码。

CVE-2022-38048:Microsoft Office 远程代码执行漏洞

Microsoft Office 远程代码执行漏洞,此漏洞的CVSSv3评分为7.8,利用该漏洞需与用户交互。该漏洞影响了多个版本的Microsoft Office 2013、Microsoft Office 2016、Microsoft Office 2019、Microsoft Office LTSC和Microsoft 365 企业应用。

安全建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”。

2、选择“更新和安全”,进入“Windows更新”。(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

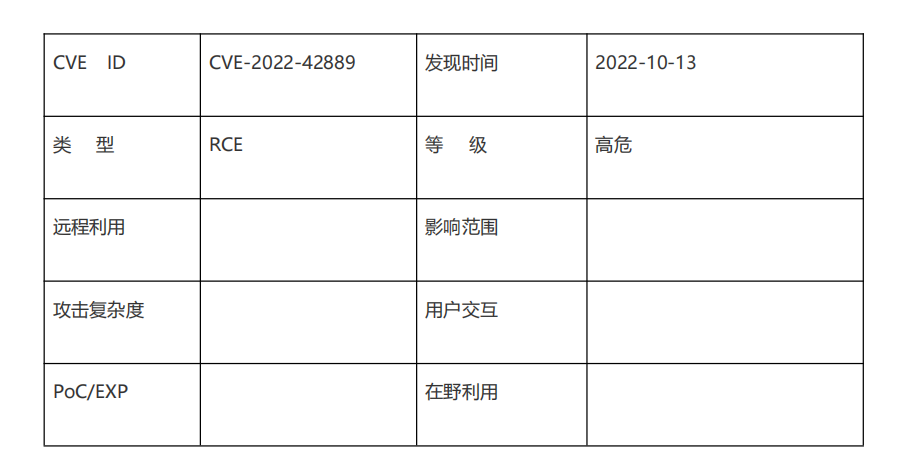

02、Apache Commons Text远程代码执行漏洞(CVE-2022-42889)

漏洞概述

漏洞详情

Apache Commons Text 项目实现了一系列关于文本字符串的算法,专注于处理字符串和文本块。

10月13日,Apache发布安全公告,修复了Apache Commons Text中的一个远程代码执行漏洞(CVE-2022-42889)。

Apache Commons Text版本1.5到1.9中,由于不安全的插值默认值,当输入的参数不受信任时,可能导致远程代码执行。

影响范围

1.5 <= Apache Commons Text 版本 <= 1.9

安全建议

目前该漏洞已经修复,受影响用户可以升级到Apache Commons Text 1.10.0。

下载链接:

https://commons.apache.org/proper/commons-text/download_text.cgi

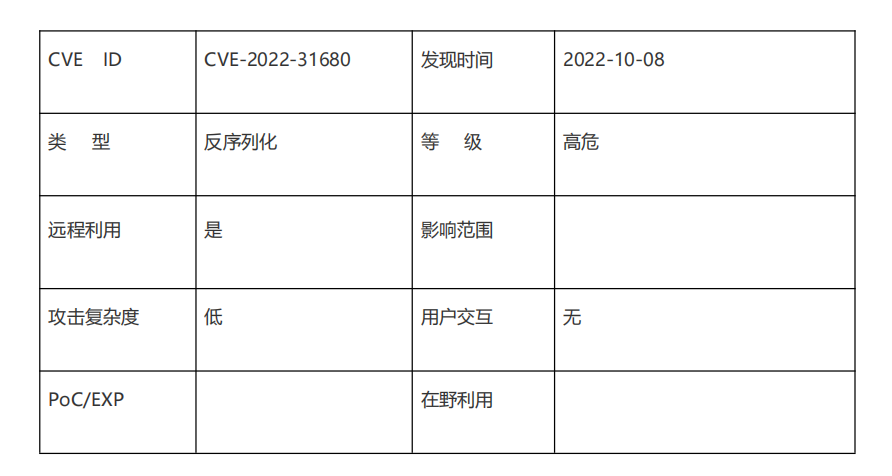

03、VMware vCenter Server PSC反序列化漏洞(CVE-2022-31680)

漏洞概述

漏洞详情

VMware vCenter Server 是一款高级服务器管理软件,提供了一个集中式平台来控制 vSphere 环境,以实现跨混合云的可见性。

10月6日,VMware发布安全公告,修复了VMware vCenter Server PSC中的一个反序列化漏洞(CVE-2022-31680),该漏洞的CVSSv3评分为7.2。

该漏洞存在于vCenter Server 的PSC(平台服务控制器)中,可在vCenter Server 上具有管理员访问权限的情况下利用该漏洞在托管 vCenter Server 的底层系统上执行任意代码。

此外,VMware还修复了VMware ESXi 中的空指针取消引用漏洞 (CVE-2022-31681),该漏洞的CVSSv3评分为3.8,在 VMX 进程中具有特权的恶意用户可以利用该漏洞导致拒绝服务。

影响范围

CVE-2022-31680:

VMware vCenter Server 6.5

CVE-2022-31681:

VMware ESXi 7.0

VMware ESXi 6.7

VMware ESXi 6.5

VMware Cloud Foundation (ESXi) 4.x

VMware Cloud Foundation (ESXi) 3.x

安全建议

目前这些漏洞已经修复,受影响用户可以升级到以下版本:

VMware vCenter Server 6.5 :升级到6.5 U3u

VMware ESXi 7.0:升级到ESXi70U3sf-20036586

VMware ESXi 6.7:升级到ESXi670-202210101-SG

VMware ESXi 6.5:升级到ESXi650-202210101-SG

VMware Cloud Foundation (ESXi) 4.x:使用KB88695

VMware Cloud Foundation (ESXi) 3.x:使用KB89692

下载链接:

https://www.vmware.com/security/advisories/VMSA-2022-0025.html

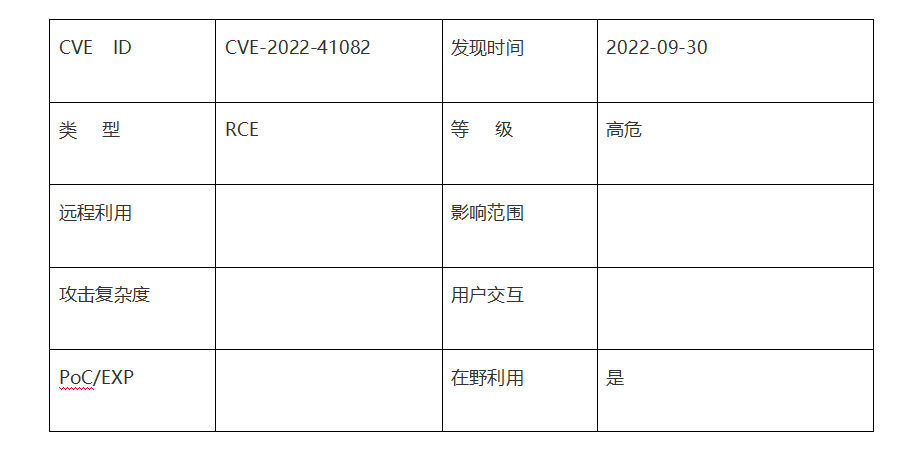

04、Microsoft Exchange Server远程代码执行漏洞(CVE-2022-41082)

漏洞概述

漏洞详情

9月29日,微软安全响应中心发布安全公告,公开了Microsoft Exchange Server中已被利用的2个0 day漏洞(ProxyNotShell),可在经过Exchange Server身份验证并且具有 PowerShell 操作权限的情况下利用这些漏洞(组合利用)远程执行恶意代码:

CVE-2022-41040:Microsoft Exchange Server服务器端请求伪造 (SSRF) 漏洞

CVE-2022-41082:Microsoft Exchange Server远程代码执行(RCE)漏洞

目前这些漏洞已经被利用,并发现在受感染的服务器上部署webshell。

影响范围

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

安全建议

微软已经发布了相关漏洞的客户指南,受影响客户可参考实施指南中的缓解措施。

参考链接:

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html

05、Oracle WebLogic Server 10月多个安全漏洞

漏洞概述

2022年10月19日,Oracle发布了10月补丁更新公告,此次共发布了370个新安全补丁,涉及Oracle 和第三方组件中的漏洞。

漏洞详情

此次更新中共包含56个针对 Oracle 融合中间件的安全补丁,其中 43个漏洞无需身份验证即可被远程利用。

CVE-2022-23437:Oracle WebLogic Server拒绝服务漏洞

Oracle WebLogic Server使用的集中式第三方Jar Apache Xerces Java(XercesJ)2.12.1及之前版本中的XML解析器在处理特制的XML文档Payload时存在漏洞,导致XercesJ的XML解析器在无限循环中等待,消耗系统资源并可能导致拒绝服务。

CVE-2022-22971:Oracle WebLogic Server拒绝服务漏洞

Oracle WebLogic Server使用的集中式第三方Jar Spring Framework版本5.3.0 - 5.3.19、5.2.0 - 5.2.21以及不受支持的旧版本中,带有STOMP over WebSocket端点的应用程序容易受到认证用户的拒绝服务攻击。

Oracle Enterprise Manager多个安全漏洞

Oracle共发布了5个适用于Oracle Enterprise Manager的安全更新,其中 4个漏洞无需身份验证即可被远程利用。最严重的漏洞包括:CVE-2018-1285、CVE-2021-23450、CVE-2022-21623等,其中CVE-2018-1285的CVSS评分为9.8,影响了Enterprise Manager Base Platform版本13.4.0.0。

Oracle Java SE多个漏洞

Oracle共发布了9个适用于Oracle Java SE的安全更新,这些漏洞都可以在没有身份验证的情况下被远程利用。最严重的漏洞包括:CVE-2022-32215 、CVE-2022-21634等,其中CVE-2022-32215的CVSS评分为9.1,影响了Oracle GraalVM 企业版:20.3.7、21.3.3和22.2.0。

Oracle MySQL多个安全漏洞

Oracle共发布了37个适用于 Oracle MySQL 的安全更新,其中 11个漏洞无需身份验证即可被远程利用。最严重的漏洞包括:CVE-2022-32207、CVE-2022-31129、CVE-2022-35737等,其中CVE-2022-32207的CVSS评分为9.8,影响了MySQL Enterprise Backup 4.1.4 及之前版本。

此外,Oracle还发布了Oracle E-Business Suite、JD Edwards、Database、Systems、Oracle Communications Messaging Server、HealthCare Applications、Oracle Construction and Engineering Suite、Virtualization等多个产品/系列和组件的安全更新,详情可参考官方公告。

影响范围

Oracle WebLogic Server (12.2.1.3.0、12.2.1.4.0、14.1.1.0.0)

安全建议

目前Oracle已经发布了相关漏洞的补丁集合,受影响用户可及时更新。

下载链接:

https://www.oracle.com/security-alerts/cpuoct2022.html

(数说安全报道)

评论