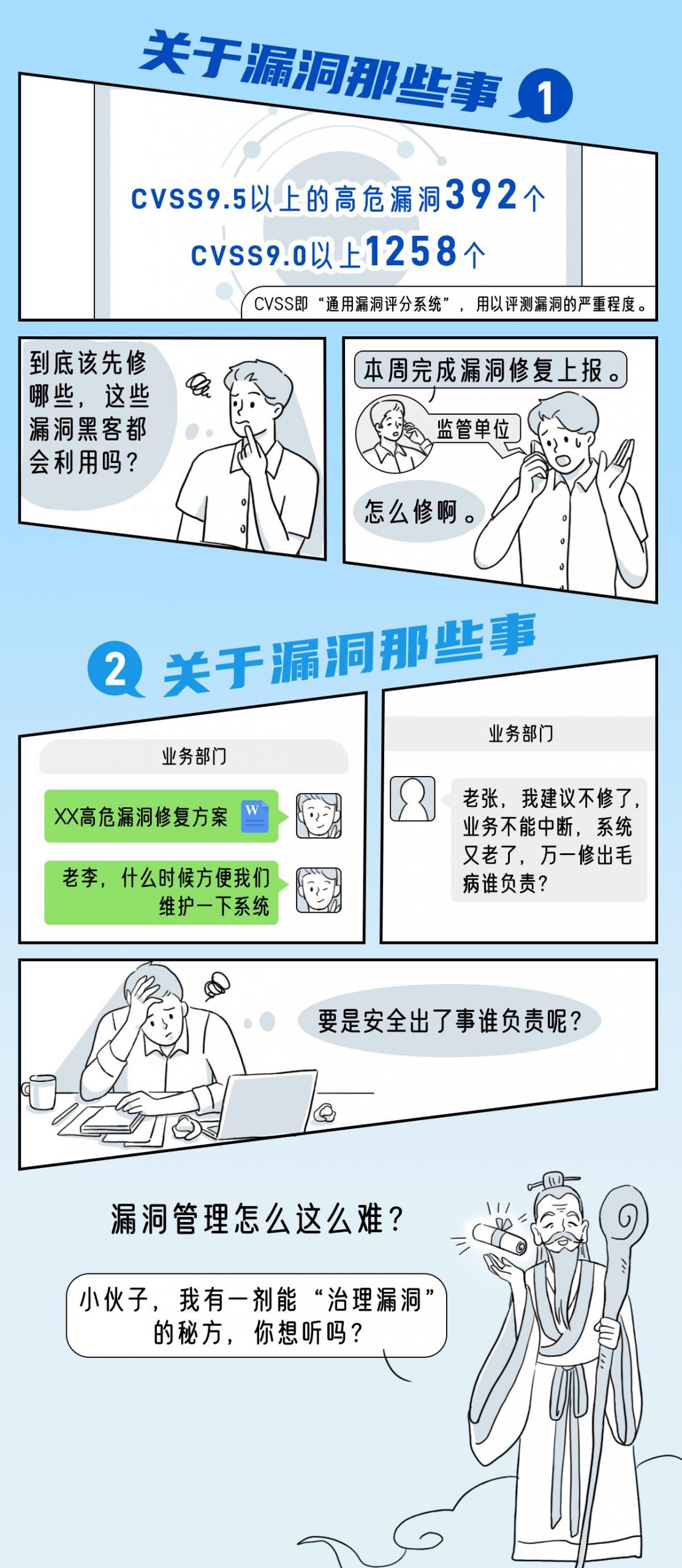

根据2022年国家信息安全漏洞库(CNNVD)发布的漏洞数据,2022年新增漏洞24801个,较2021年相比涨幅19.28%,漏洞做为风险管理的核心要素,由于被攻击者利用的频率高,披露速度快,修复难度大等原因,漏洞的修复在落地层面变得困难重重。

疑难杂症:漏洞管理路上的“三大难”

漏洞管理建设存在以下几个关键难题,让完善的漏洞管理规划变成“空中楼阁”,难以平缓落地。

a:漏洞排序困难,修复优先级困扰大

众所周知,不存在漏洞的软件/系统是不存在的。

漏洞被扫描出来后,常见的漏洞修复优先级排序一般以CVSS(即业内公开标准的“通用漏洞评分系统”)为准,CVSS的优先级评分注重内在特征反映漏洞的严重性即基础分数,包括可利用性指标、利用范围、被利用的影响。

但对于实际利用成熟度(是否在野被利用)、组织环境的影响因素、威胁情报中体现的频次等等的衡量维度基本缺失,因此当漏洞数量大、且高危漏洞多时,修复优先级就成了一大困扰。

以Log4j2漏洞与Samba漏洞的评分对比为例:Log4j2漏洞评分为10,修复优先级极高,Samba漏洞评分为9.8,仅0.2分之差,在修复优先级上两者应属同一梯队。

但结合漏洞情报信息来看,Log4j2漏洞已被Lazarus,污水等APT组织以及LockBit、Tellyouthepass、Avoslocker,BitLocker、Conti、DiskCryptor、khonsari、7locker和wizardspider等大量的病毒家族频繁使用,并且被美国的网络与基础设施安全局(CISA)披露,并要求其负责的各级政府和部门必须修复该漏洞,而Samba漏洞暂未发现任何情报信息。

当详细对比两个漏洞的真实利用可能性及暴露面时,Samba的利用难度也高出Log4j2很多。

综合来看,Samba漏洞的优先级显然不应该与Log4j2的漏洞处于同一梯队。

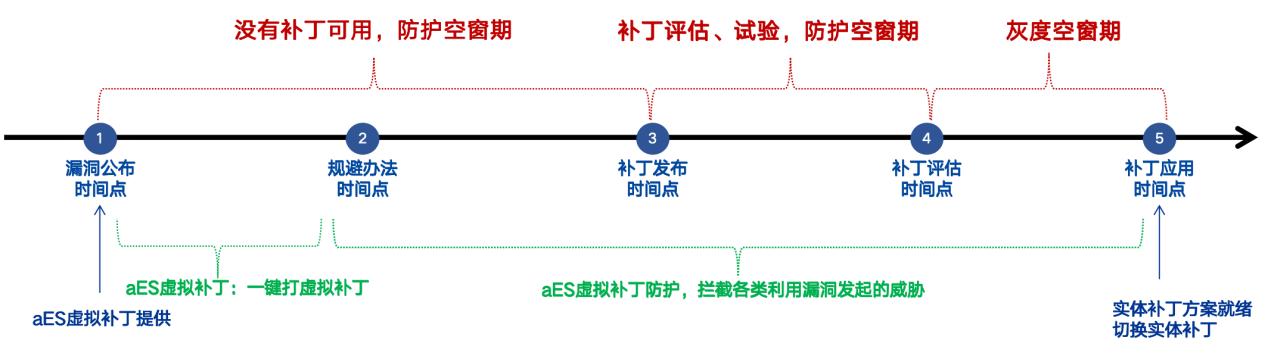

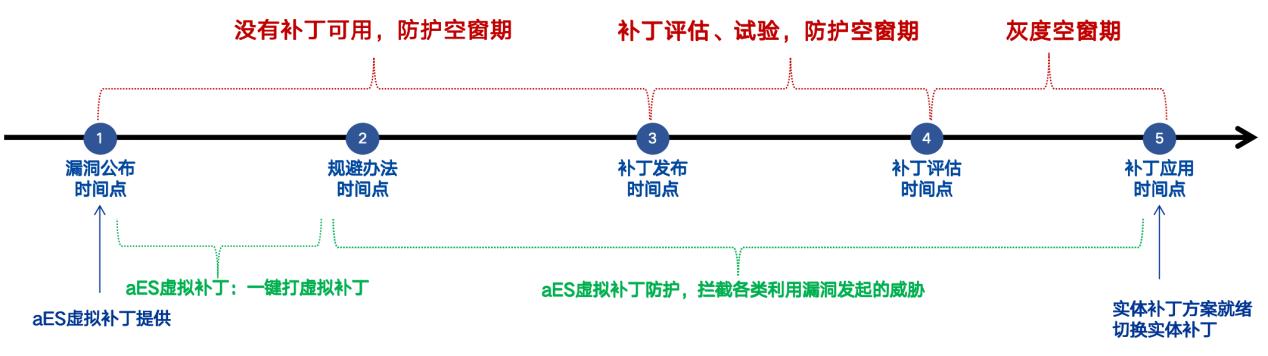

b:漏洞修复困难,修复过程中空窗期长

漏洞由于披露到出补丁再到组织打补丁中间存在很多天,根据servicenow统计:关键漏洞平均需要16天,而中低漏洞平均需要151天。

而根据CNVD统计情况,在2022年被高频利用的5个漏洞中,有4个漏洞是2021年就已经发布的。

基于一些常见的客观原因,漏洞的补丁修复时间延迟极大,安全空窗期众多,例如:

企业没有足够的人力资源来跟上大量的确定要修复的补丁;

IT团队与安全团队对于的应用程序和资产的漏洞观点不一致;

基于业务连续性的服务要求,无法使关键的应用程序和系统离线来打补丁。

c:未披露漏洞多,安全防护难

除了漏洞从发现到公布有时间窗口,另外漏洞是否披露也会根据实际情况进行决策。对于一些未披露的0day,或者通告存在滞后的Nday漏洞,由于利用原理未知、规避方式未知、没有补丁等原因,企业难以制定相关的防护措施。

一剂良方:aES主机安全三大创新,化解“三难”

在深信服aES完成主机安全专业化升级换代后,从以下几点解决了该企业漏洞管理长期方案建设在落地层面的顾虑:

1、漏洞动态排序技术(VPT)

VPT技术即通过智能决策排序技术,结合企业资产实际环境、内外威胁情报等信息对漏洞做精准动态排序。

深信服aES漏洞动态排序功能

在使用了aES的VPT漏洞精准排序技术后,需要立即修复的漏洞数量大幅减少,整体削减率达到95%以上。

过去,安全部门要求业务部门停机修复往往缺乏举证信息,在业务连续和漏洞风险之间无法进行有效评估,从而延迟修复。有了aES之后,安全部门可以举证漏洞已被哪些APT使用,造成哪些安全事件及产生的影响,从而反推漏洞修复的紧急性重要性,业务部门也可直观评估风险。

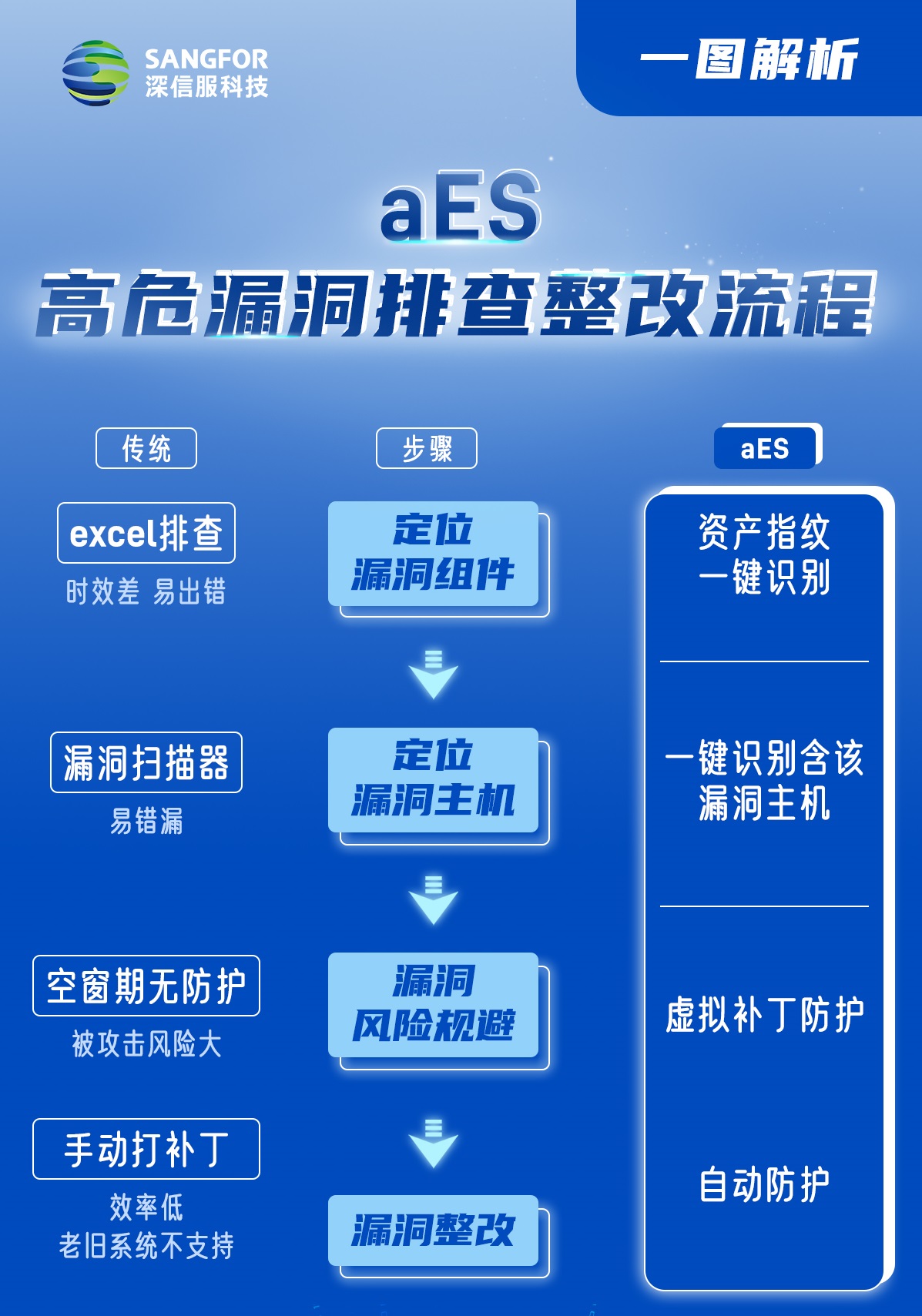

2、虚拟补丁技术

对安全空窗期的主机、无法打补丁的主机进行防护。

一次漏洞旅程中的各个安全空窗期风险

无需任何业务变更,不重启服务,不重启系统,对业务进行无感安全防护,让业务系统"带病"也能无忧安全运行。

深信服aES虚拟补丁功能

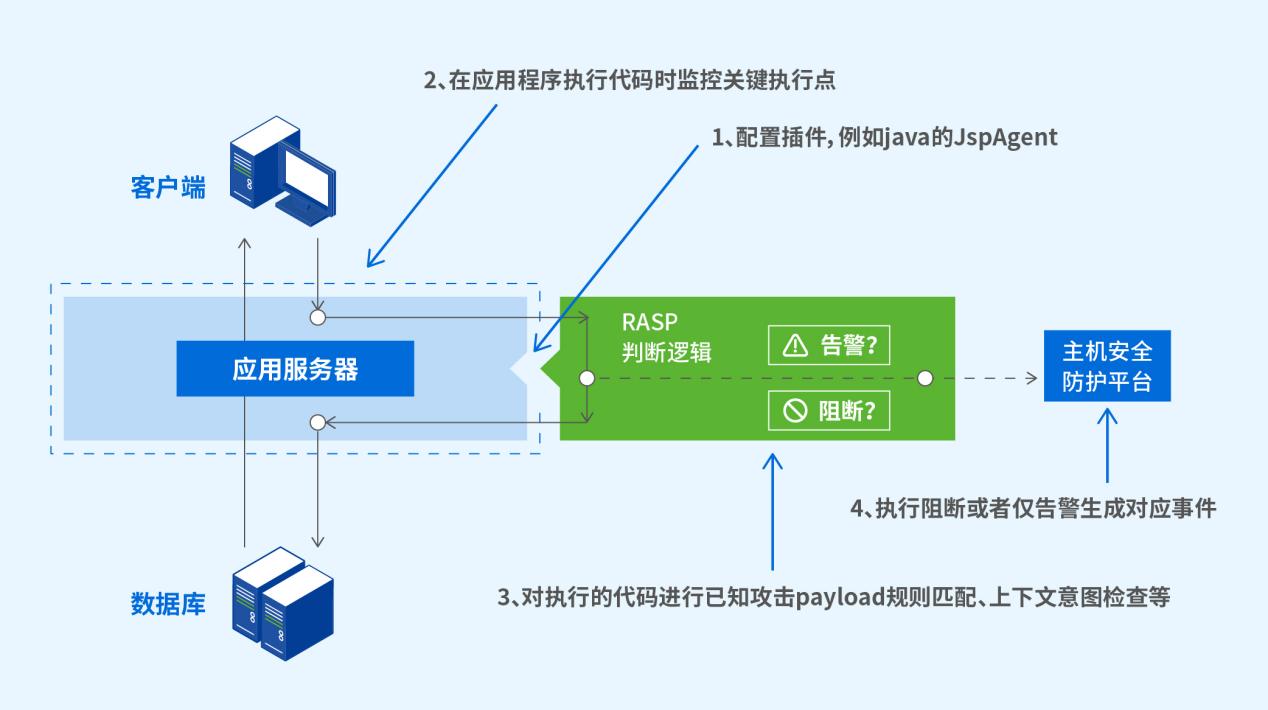

3、新型漏洞对抗技术

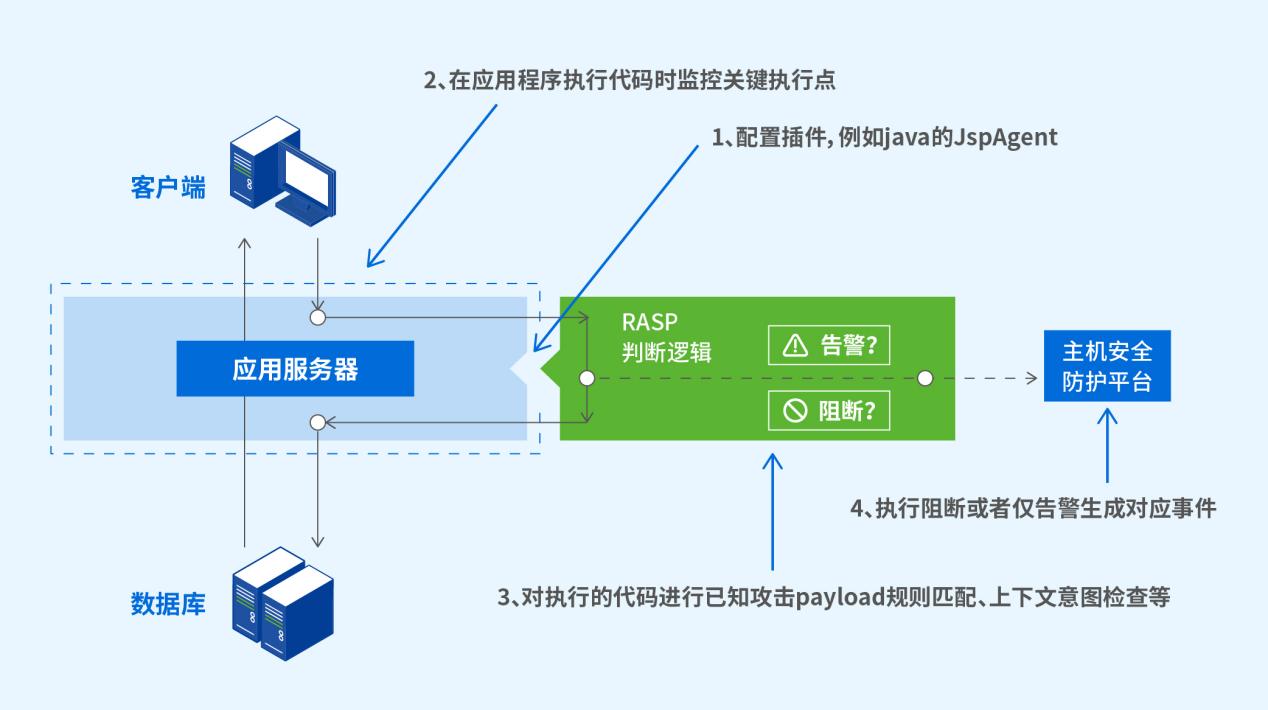

配合RASP与业务行为基线识别各类新型攻击。

针对一些未披露的漏洞、未知的漏洞利用手法等,深信服aES通过在应用层构建应用运行自防护能力(RASP技术),基于应用API上下文请求,识别及拦截已知威胁变种;在系统层,基于主机行为+AI业务白行为画像判断攻击,识别及拦截未知威胁及加密攻击,构建基于AI智能的业务行为基线弹性防护技术进行多重防护。

↑RASP技术原理,相较于传统的WAF产品具有“抗绕过能力强、信息丰富、高可信度”的优势

在整个漏洞治理流程中,通过aES重点解决了以下几个问题:

漏洞排序难:扫出来的漏洞数量有几百个,通过aES的漏洞排序技术后,优先响应的只有几十个,大幅降低运维人员压力;

漏洞修复难:传统修复中实体补丁需要人工一个个打,通过aES能够进行批量修复,降低运维压力;对于无法重启、无法业务变更的服务器,提供虚拟补丁、RASP等防护方式进行安全风险规避;

漏洞防护难:针对新型漏洞,通过aES在应用层构建应用运行自防护能力(RASP技术),在系统层构建基于AI智能的业务行为基线弹性防护。

深信服经过多年企业级网络安全建设和攻防演练经验积累,基于过去主机安全产品CWPP和终端安全产品EDR、容器安全产品的能力,深信服进行了创新性升级,统一融合端点安全能力,推出AI驱动的下一代端点安全aES,针对主机的安全提供AI学习和理解业务能力,持续构建带有免疫加固能力的智能防御体系,致力于让用户的安全领先一步!

评论