近日,明朝万达安元实验室发布了2022年第七期《安全通告》。该份报告收录了2022 年7月最新的网络安全前沿新闻和最新漏洞追踪,其中重点内容包括:

NEWS

网络安全前沿新闻

一旦启用,锁定模式将为 Apple 客户提供消息传递、网页浏览和连接保护,旨在阻止政府支持的黑客使用雇佣间谍软件(如 NSO 集团的 Pegasus)在感染恶意软件后监控他们的 Apple 设备。

该恶意软件被首次发现它的 Intezer Labs 安全研究人员称为 OrBit,它通过修改受感染设备上的 LD_PRELOAD 环境变量劫持共享库以拦截函数调用。

PFC 成立于 1904 年,帮助美国数千家医疗保健、政府和公用事业组织确保客户按时支付发票。

该弱点称为 Rolling-PWN,可实现重放攻击,其中威胁行为者拦截从钥匙扣到汽车的代码,并使用它们来解锁或启动车辆。

这次袭击发生在 2022 年 3 月 。

在更新中修复的 84 个漏洞中有 4 个被归类为“严重”,因为它们允许远程代码执行。

联想已发布安全公告,披露了三个中等严重性漏洞,分别为 CVE-2022-1890、CVE-2022-1891 和 CVE-2022-1892。

Tor 浏览器专为通过洋葱路由器 (Tor) 网络访问网站而创建,为用户在访问 Internet 上的信息时提供匿名和隐私。

ESET 研究人员于 2022 年 4 月首次发现新恶意软件并将其命名为CloudMensis,因为它使用 pCloud、Yandex Disk 和 Dropbox 公共云存储服务进行命令和控制 (C2) 通信。

共有六个漏洞影响 MiCODUS MV720 设备,该设备存在于多家欧洲政府、美国各州、南美军事机构和核电站运营商使用的车辆中。

第一个安全漏洞(被评为严重严重性并跟踪为 CVE-2022-20857)使未经身份验证的威胁参与者能够通过发送精心制作的 HTTP 请求来访问 API,以“在节点上的任何 pod 中”以 root 权限远程执行任意命令。

帐户暴力破解过程通常需要使用自动化工具猜测密码。

据乌克兰国家特殊通信和信息保护局(SSCIP)称,该网络运营着九个主要的乌克兰广播电台,包括 Hit FM、Radio ROKS、KISS FM、Radio RELAX、Melody FM、Nashe Radio、Radio JAZZ、Classic Radio ,和电台 Bayraktar。

Security Hole

网络安全最新漏洞追踪

漏洞详情

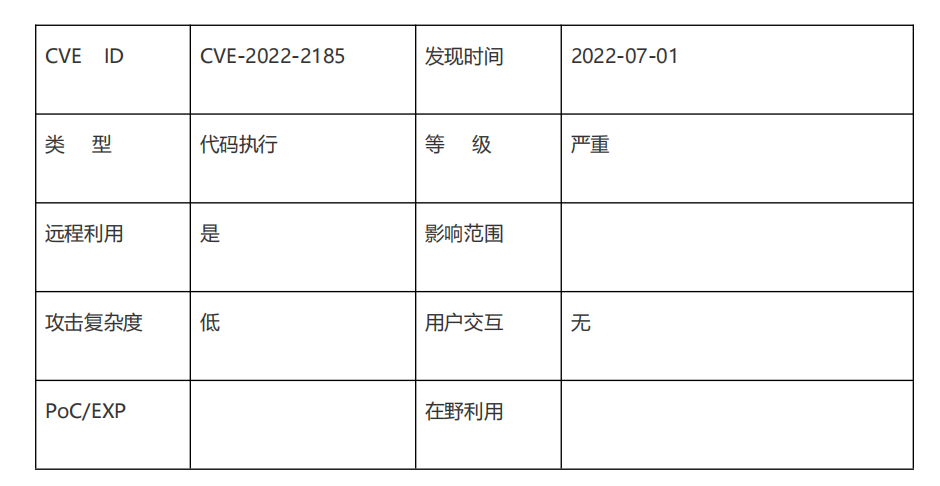

OpenSSL是一个强大的、商业级的、功能齐全的工具包,用于通用加密和安全通信。近日,OpenSSL被披露存在一个远程代码执行漏洞(CVE-2022-2274),该漏洞影响了OpenSSL 3.0.4 版本。OpenSSL 3.0.4 版本中,在支持 AVX512IFMA 指令的 X86_64 CPU 的 RSA 实现中存在安全问题,导致使用2048 位私钥的RSA在此类服务器上运行错误,在计算过程中会发生内存损坏,可利用此漏洞在目标系统上触发代码执行。

漏洞详情

漏洞详情

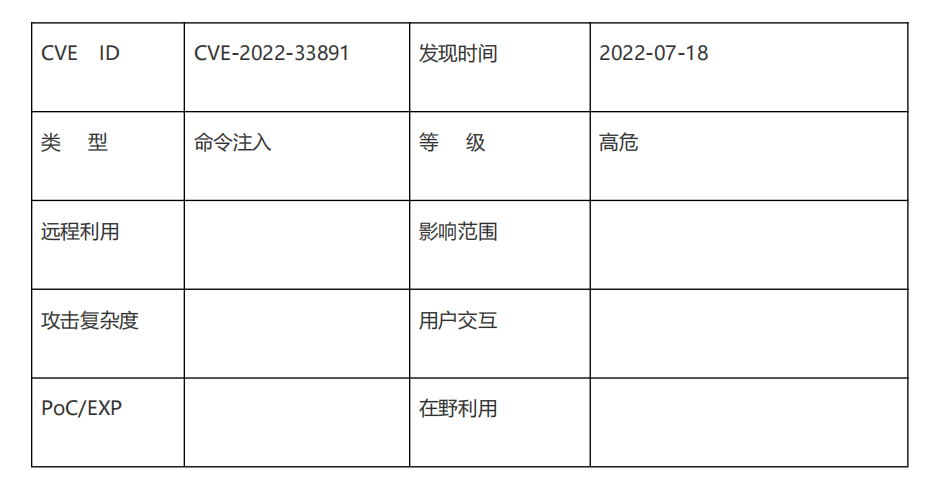

Apache Spark 是用于大规模数据处理的统一分析引擎。7月18日,Apache发布安全公告,修复了Apache Spark中的一个命令注入漏洞(CVE-2022-33891)。在Apache Spark中,可以通过Apache Spark用户界面提供的配置选项spark.acls.enable来启用ACL,可以通过认证过滤器检查用户是否有查看或修改应用程序的权限。如果ACL被启用,则可以通过提供任意用户名来模拟HttpSecurityFilter中的代码路径,并导致以Spark当前运行的用户身份执行任意shell命令。

漏洞详情

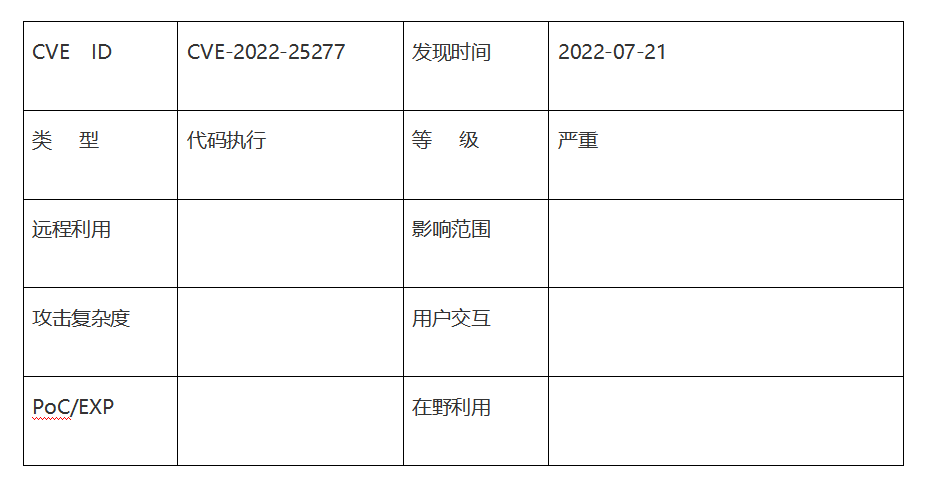

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成。7月20日,Drupal项目发布安全公告,修复了Drupal 核心中的一个代码执行漏洞(CVE-2022-25277),该漏洞与Drupal中已修复的多个历史漏洞有关。在受影响的Drupal版本中,如果网站被配置为允许上传带有htaccess扩展名的文件,则这些文件的文件名将不会被正确清理,可以利用此漏洞绕过Drupal核心的默认.htaccess文件提供的保护,并在 Apache Web 服务器上远程执行代码。但这需要管理员显式配置文件字段以允许htaccess作为扩展名(受限权限)或允许其它不安全配置。

漏洞概述

漏洞详情

评论