3月15日,一知安全联合知名第三方调研咨询机构数世咨询共同发布《数据访问安全域能力白皮书》(以下简称白皮书),探讨数据访问过程中,如何实现对数据安全管控的需求。万和新电气CIO田群佟,数世咨询创始人李少鹏、合伙人兼高级分析师刘宸宇,一知安全联合创始人兼COO张彦等行业大咖出席并就话题进行了分析讨论。

随着数字安全时代的到来,数据安全成为了继信息安全、网络安全之后新的安全产业轴心,而在近年来发生的数据泄露事件中,因内部员工、合作伙伴等人员因素的不可控,让数据在使用和交换的过程中,造成数据泄露发生的事件愈演愈烈。

数据是业务团队创造生产和消费的关键增长点,也是确保公司顺利运行的重中之重,对于企业来说,如何在数据充分流转,推动业务创新的同时,以尽量小的成本投入,保证机构核心敏感数据在机构内、外的安全,从而实现降本增效,成为了数据访问安全域的最主要挑战。

基于此,数世咨询提出了一个全新的细分领域——“数据访问安全域”,并以白皮书的形式,从场景与痛点、角色需求、技术现状、关键能力、技术要点等方面对其进行了梳理与总结。

什么是数据访问安全域?

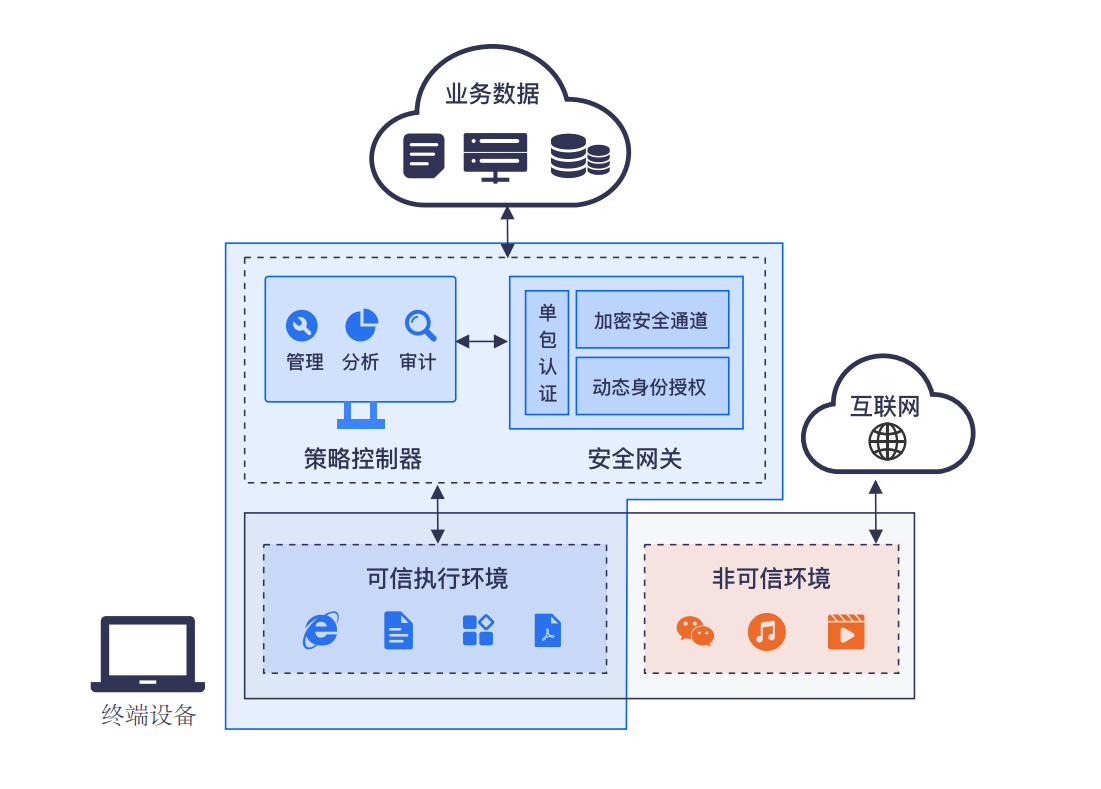

数据访问安全域是以终端安全隔离环境为核心,使用端到端的安全架构,帮助机构解决数据生产、访问、传输、使用、共享、流传等场景中的数据安全管控需求采用的数据安全技术。这里的安全域特指满足数据安全管控要求的通路、处理、存储、访问等独立空间区域。

数据访问安全域方法论

通过梳理,数世咨询认为现有的数据访问安全技术方案 , 其基座来源于“网络安全”, 侧重于网络攻防 , 即通过分析数据安全链路的风险点 , 在数据可能的流通路径上进行埋点检测 , 通过数据加解密、软件策略、威胁检测等手段进行保护, 传统的 DLP、EDR、终端安全软件等都是基于这种思路实现。这样的实现方式,能够解决大部分数据访问的安全问题,但仍然会存在数据资产盘点不清,数据流通路径不明,数据访问管理不完整等盲区。

基于此,数世咨询认为应当以数据访问场景为脉络,建立安全、隔离的数据空间,在该空间中完成数据的访问、传输、共享、删除、追溯等全程管理,以此保护数据资产安全、共享流通以及数据访问的安全。

为保障不可信环境下的数据安全性问题,建立可以安全访问数据的防护区域,需遵从如下理论方法:

- 在不可控的终端环境里构筑起可控的执行环境,为数据提供可控的生存、活动空间。

- 确保数据访问通道的安全性,降低不可控终端与云端通讯传输过程中的安全风险。

- 围绕数据资产展开动态的攻击面发现与管理,并尽量秉持预判预防的原则对潜在的攻击面提前进行收敛。

- 将安全防护维度深入到系统底层,实现细粒度的数据访问安全区域建设。

通过对现有的各类技术方案的综合汇总分析,白皮书提出,数据访问安全域需要的三个关键能力包括:

安全的数据使用终端环境

数据的价值在于使用,数据使用安全的关键在于数据使用环境的安全。数据使用过程中,一定会在访问用户侧落地,仅仅以加密等“保险柜”方式进行保护是不够的,数据的访问、打开数据的应用都存在风险。因此,这里应当以“安全域”的形式建立终端数据使用的可控环境,即数据的存储、访问、应用、管理等行为都限制在安全域内。

数世咨询认为,用户针对这部分能力可以重点考察供应商对终端各主流操作系统的底层技术实力。基本原则是,无论是虚拟化技术,还是操作系统的底层驱动技术,能够用相对较少的底层技术实现更多的“安全域”安全管控维度,这样对操作系统的影响最小,而相对覆盖的潜在攻击维度更多。

安全的数据传输通路

首先是收敛潜在的攻击暴露面。数世咨询建议,除了传统的资产测绘、资产管理、资产下线等方式外,基于零信任理念的 SDP 单包敲门技术是用于攻击暴露面收敛的另一个有效技术实现方式,能够以相对较小的改造成本实现关键数据资产对外的隐蔽不可见状态。

其次是加强数据通路本身的安全。数世咨询认为,除了目前较为成熟的加解密外还可以重点从“协议”入手。即在条件允许的情况下,通过网络协议的定制化,将通用协议修改为潜在攻击者难以识别的自定义协议。当然,前提是不能影响用户的正常业务,因此,具体的定制化改造,特别是对用户已有的业务 API 数据接口、VPN 身份认证接口等,要综合评估改造成本与改造收益之间的平衡。

有机的数据治理

数据访问安全域要能广泛覆盖如文本、文档、图像、音视频、代码、图纸以及未知文件类型等各种各样的数据类型,并具备数据分级治理的能力,即针对不同类型的数据,采取不同的治理策略。

基于以上两点,数据的治理要以有机为目标,做到可更新、可持续。从数据的采集、创建开始,数据的元信息(各类标签、管控策略等)要在数据流动过程中,一直跟随着数据一起流动、更新,并进一步实现对数据的复制、修改、删减等操作能追溯到数据的起始来源和流转路径,以此作为数据访问控制策略、交换策略、审计策略的重要参数与决策依据。

在技术要点上,数世咨询认为“数据访问安全域” 主要用到以下几个技术要点: 虚拟化技术、终端侧攻防对抗技术、零信任访问技术、数据标签技术等。

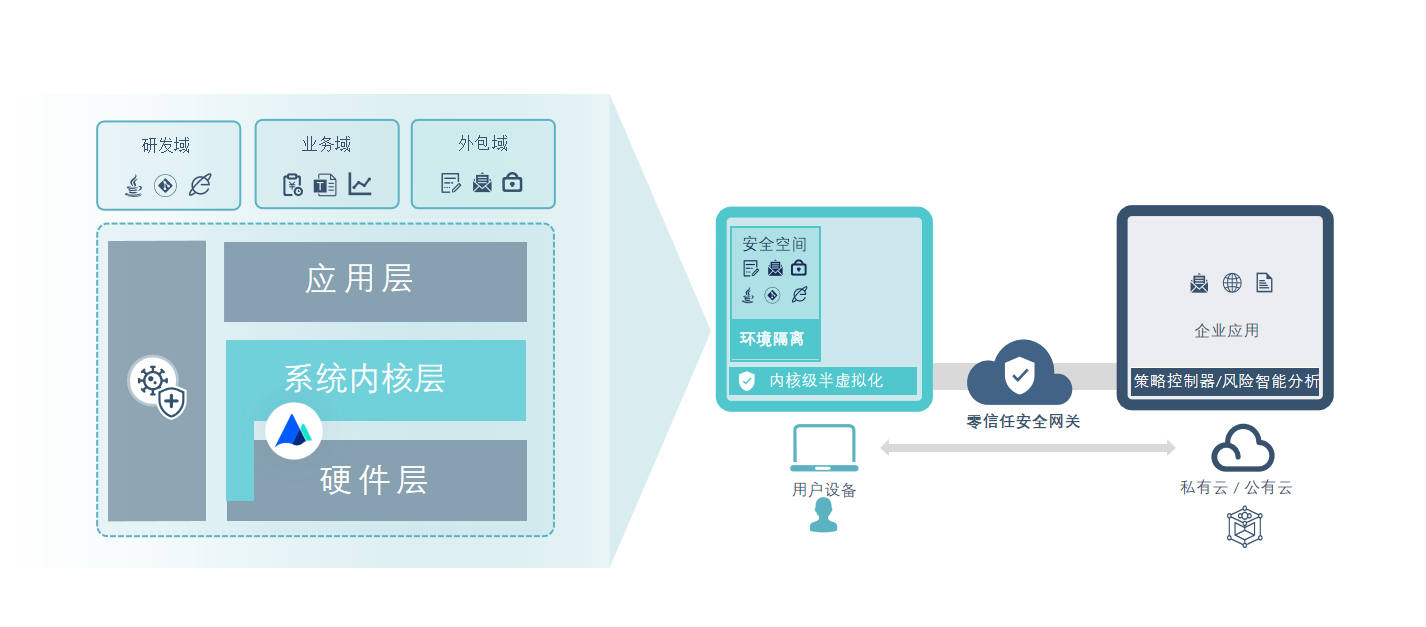

作为该领域的代表企业,一知安全率先提出自主研发的《山河安全工作空间》解决方案,结合独创的“内核半虚拟化”技术,隔离数据工作空间,帮助用户在安全域、非安全域内都能独立、安全、自由地使用数据进行工作,连接一切工作终端。

内核级半虚拟化

不同于以往安全域传统的全虚拟化、用户态沙箱、重定向沙箱的解决方案。一知安全独创了“内核半虚拟化”隔离工作空间,使安全域、非安全域独立安全工作。如此一来,既保留了非安全域中用户自由使用的灵活度,同时也复用了物理机的硬件性能,而且独创的内核级半虚拟化技术具备极低的资源消耗,避免了VDI 模式下的性能瓶颈影响安全域中的工作。

目前,一知安全得到了多个世界五百强、高科技公司等用户的一致认可,通过“以技术为先导,辅以管理制度”的思路,帮助用户建立安全工作空间,实现“数据防泄密,业务防攻击”。

评论