天下大势,攻久必知,知久必防,没有网络安全就没有国家安全。

天翼安全科技有限公司(中国电信安全公司,简称“电信安全”)是中国电信集约开展网络安全业务的科技型、平台型专业公司,依靠中国电信云网资源禀赋,始终坚持以科技创新带动安全能力的全方位布局。同时,电信安全承担中国电信网络安全关键核心技术创新的主体责任,是国家关基安全的重要科研力量。2023年11月,电信安全正式成立水滴实验室,发力攻防领域技术研究。

本文,电信安全将对2023年国内APT(高级持续性威胁)攻击威胁态势进行全面分析,全面揭示相关活跃组织,望能为企业、国家应对高级威胁提供有力支持。

1. 概述

电信安全水滴实验室发现,2023年国内被APT攻击态势呈饱和式状态。APT威胁狩猎系统建设运营半年来,追踪常年活跃于国内的APT组织10多个,发现APT事件871起,开展8次专项行动,确定攻击对象单位300多家,覆盖航空航天、JG、GF、能源、金融、科研、教育、医疗、外交、外贸、边防、大基建、数字化供应链等十多个行业。

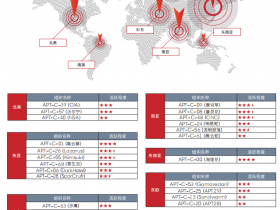

APT威胁狩猎全局概览

2023年国内APT事件Top5省份依次是北京、广东、江苏、浙江、上海。从攻击频率评估,当前国内面临APT攻击威胁依次是来自东南亚、南亚、台海、东北亚、东欧、欧美等地区;从攻击武器库复杂度、发现难度和造成影响等维度评估,则依次是来自欧美、东欧、东北亚、台海、东南亚、南亚。

电信安全水滴实验室预计,相较往年,2024年的APT攻击威胁将呈现更为严峻的情况。做好APT攻击威胁控制,则需要从多维度、多层次做综合评估和联合举措。电信安全水滴实验室认为做好APT攻击威胁管控,需要从宏观角度落地以下举措:

- 建设国家体系化的前置狩猎假想威胁,从攻击幕后背景需求假想攻击行业、对象、方式,主动对假想行业的重点企业进行风险狩猎;

- 建设体系化的主动威胁狩猎,全面常态化前置攻击风险监测,打通威胁从狩猎、监测、分析、预警、响应、阻断、排查、溯源、链路还原、画像、反制、加固、复盘、全网评估等闭环;

- 国家监管统筹全局,安全厂商风险狩猎,全面风险评估,企业落地响应的多方协同,达到将攻击事件点快速转化为同源攻击专项行动,实现全面化的主动防御和前置预警的联防联控效果。

2. 2023年APT攻击威胁态势详情

真正具备APT能力的攻击,其本质目的大概有如下情形:

- 长期潜伏攻击对象内部网络,采集内部高价值数据作为有效情报信息,为幕后国家智库做政策提供依据,为其外交政治谈判提供筹码,为其军事、科技等发展提供科研成果;

- 控制攻击对象核心生产设备,必要时期制造极限安全场景,引起社会恐慌,影响政府、社会、经济、军事、民生混乱,利用舆情左右目标国家的发展,甚至决定战争结局的走向;

当然,不同的APT组织由于地缘和时政的差异与变化,攻击的侧重、需求、行业和对象均存在差异。

2.1 东南亚方向

攻击国内资产最为频繁的区域APT组织来自东南亚方向,可以说是“马克沁机枪”式攻击。在2023年,发现该区域APT组织多次利用在野0/Nday漏洞对国内资产展开专项行动攻击,其中包含电信安全发现并命名的专项攻击如“尼格风暴”、“暗云风暴”、“丝绸风暴”等,在专项行动中造成的攻击事件约300个,约占全部攻击事件的36%,攻击行业覆盖海洋、能源、政务、JG、GF、科研、教育、数字化、外贸、互联网、医疗、能源、边防等十多个行业。

2.2 南亚方向

在南亚地区的诸多APT组织中,比较突出的当属CNC,该组织长期针对国内航空航天行业攻击,并在2023年1月至7月间针对国内多个航空航天单位展开专项攻击,且疑似存在窃取科研数据迹象。

2.3 东北亚方向

由于东北亚局势的长期不稳定因素,造成各方APT组织势力处于长期活跃状态。例如ClickOnce和Darkhotel其幕后背景都隶属于某军情部门,在2023年底均发现其在国内的攻击痕迹。2023年10月至2024年1月,Darkhotel组织对国内展开密集钓鱼攻击,攻击对象超过三十个,且主要以JG单位为主,其目的是窃取终端敏感数据加密回传境外。

2.4 台海方向

台海方向的APT组织目前比较活跃的是Greenspot(绿斑),仍持续对境内高校、智库、ZF、外贸、海事等行业做常态化钓鱼攻击。由于人为监视成本和风险都比较大,常态化监视东南沿海军情、警情等机密信息可能是“绿斑”后期的需求方向,或许目前已经开始延伸。

2.5 欧美方向

2023年6月和12月,知名安全厂商(卡巴斯基)先后两次披露疑似美国国家安全局(NSA)针对多国外交人员的“三角测量”专项攻击。在2023年7月,国家计算机病毒应急处理中心和360公司监测发现,武汉市地震监测中心部分地震速报数据前端台站采集点网络设备遭受疑似欧美方向APT组织的网络攻击。如是属实,这或许是揭下境外国家企图长期窥探并绘制针对我国的三维空间(军事、能源、交通)作战地图的真相。

2.6 东欧方向

由于俄乌冲突的持续,双方网络空间作战已经进入白热化阶段,似有相互攻击运营商核心骨干网络,造成大面积网络中断,制造社会舆情恐慌,扰乱军心民意的迹象。在高度现代化、信息化、智能化时代,网络信息通信、高算力资产、能源产送网、交通运输网等,或将是极限场景下的重点攻击对象。

3. 针对国内专项攻击详情

电信安全水滴实验室发现,2023年期间,针对国内资产的专项攻击总计8起,其中6起为境外APT攻击和2起勒索攻击。APT攻击专项分别为来源于东南亚地区的“尼格风暴”、“暗云风暴”、“丝绸风暴”,来源于南亚地区的“九霄行动”,以及针对能源行业的APT&勒索双类型结合的专项攻击。勒索专项攻击分别为Mallox勒索团伙针对数据中心、芯片、生物制药、金融等行业攻击和BlackCat勒索团伙针对高新制造、高质量发展类型企业的专项攻击。

3.1 "尼格风暴"专项

2022年11月16日15:12至2023年4月,追踪狩猎发现境外黑客利用国内某防火墙漏洞针对我国ZF、JG、GF、医疗、能源、化工、地质等重点行业的40多个高价值企业资产展开攻击,存在较大的数据泄露风险。综合线索分析,命名本次攻击专项为“尼格风暴”。

3.2 "九霄行动"专项

在2023年1月至4月,有境外APT组织伪造成科研结果登记和项目申报通知等形式进行钓鱼攻击,邮件附件中嵌入后门恶意代码。线索分析拓线发现,国内多个航空航天单位存在被攻击痕迹,利用逆向估算数据泄漏分析模型计算,目前检测到国内的攻击对象可能造成51.98G数据泄漏量。本次专项攻击归因为南亚地区背景的APT组织所为,命名本次攻击专项为“九霄行动”。

3.3 "暗云风暴"专项

2023年8月1日至3日,境外APT组织疑似利用国内数字化管理平台漏洞,对国内云数字化的政务、大数据中心、交通、医疗、贸易等行业的80多个高价值资产展开定向攻击。攻击对象集群空间测绘,并做聚合共性分析发现,96.20%被确定的攻击对象部署国内某云数字化管理平台,51.28%被确定的攻击对象部署于云厂商。结合本次攻击专项的攻击对象特征、攻击手法、攻击者归属等属性,命名本次APT攻击专项为“暗云风暴”。

“暗云风暴”与“尼格风暴”相似性大、重合度高,手法和“尼格风暴”中批量使用某防火墙漏洞如出一辙。

3.4 "丝绸风暴"专项

2023年10月17日前后,境外APT组织疑似利用某安全设备远程命令执行漏洞对国内多个攻击对象展开网络攻击专项。攻击者在2023年10月17日至12月15日期间,利用相同攻击手法和攻击资产,攻击了包括外贸、互联网平台供应链、交通、船舶等行业的30余项高价值企业资产,涉及重点攻击对象有多个政务部门和研究设计院,以及大量高校、互联网设备供应商、医院等行业单位。

结合本次攻击专项的攻击对象特征、攻击手法、攻击时间、攻击者归属等属性,命名本次APT攻击专项为“丝绸风暴”。分析对比历史线索发现,经比对发现,“丝绸风暴”与“尼格风暴”两个专项行动使用的特马基因一致。此外,在2023年8月18日的同源木马仓储站点下载木马关联事件中,攻击对象是被利用与“暗云风暴”专项相同的漏洞攻击,攻击资产指纹高度重合。因此,判断“尼格风暴”、“暗云风暴”、“丝绸风暴”先后三个专项攻击属于同一幕后组织所为。

3.5 "军刀行动"专项

在2023年10月6日至2024年2月2日期间,有境外APT组织对国内JG行业展开专项窃密攻击活动。攻击者疑似通过钓鱼邮件方式渗透到攻击对象企业内部网络,采集敏感数据加密回传境外。综合各项分析判断,本次针对国内JG、边贸、通信、政务、科研等行业攻击的专项行动,其幕后归属疑似为东北亚地区Darkhotel组织,命名本次专项攻击为“军刀行动”。

3.6 Mallox勒索团伙利用1day漏洞攻击专项

在2023年11月28日至12月8日,境外高级勒索团伙疑似利用某OA管理系统、某审批管理系统、某资源管理系统的漏洞,攻击中国境内能源、高新科技、数据中心、金融和生物制药等行业的20多个企业,植入后门后,尝试内网横移窃取数据,并投递Mallox勒索木马加密数据,且已有多个攻击对象被数据加密勒索,初步估算整个专项攻击可能造成50G以上的数据泄露。

3.7 BlackCat勒索团伙攻击高质量发展行业专项

在2023年12月1日至28日期间,境外高级勒索团伙通过社工投毒方式,攻击国内高新制造、高质量发展类型企业的十多个资产,植入后门后,尝试内网横移窃取数据,并投递Mallox勒索木马加密数据,初步估算可能造成10G的数据泄露,专项攻击风险在2024年1月18日前基本得到清除。

4. 对于2024年国内安全威胁的发展预测

根据电信安全水滴实验室风险监测数据对比发现,2023年的APT攻击威胁态势比2022年严峻。由于国际局势的纷繁复杂,各方利益矛盾纷繁交错,网络战争的进一步发展,2024年的APT攻击威胁将比2023年更为严峻,也将面临本土化安全设备或云办公系统的通用漏洞的批量化攻击、上游供应链攻击、非传统模式攻击或APT与勒索双模式结合攻击和数据外泄等风险。

4.1 APT攻击行业趋势量变

综合多维度评估,2023年受APT攻击威胁较大的行业是数字化政务、JG、GF、高新科技(通信:5G、卫星通信、量子通信、骨干路由、大型计算,芯片:设计、制造、GPU,自动化:大型制造:船舶、高铁、机器人,新能源:能源存储、新材料研发)、能源系统、金融系统、教育系统、交通系统。从大方向预测,2024年的APT攻击行业趋势基本与2023年一致,但细分行业可能会向数字化政务、JG、GF、智能计算、智能电控、智能交通等新质生产力行业拓展。

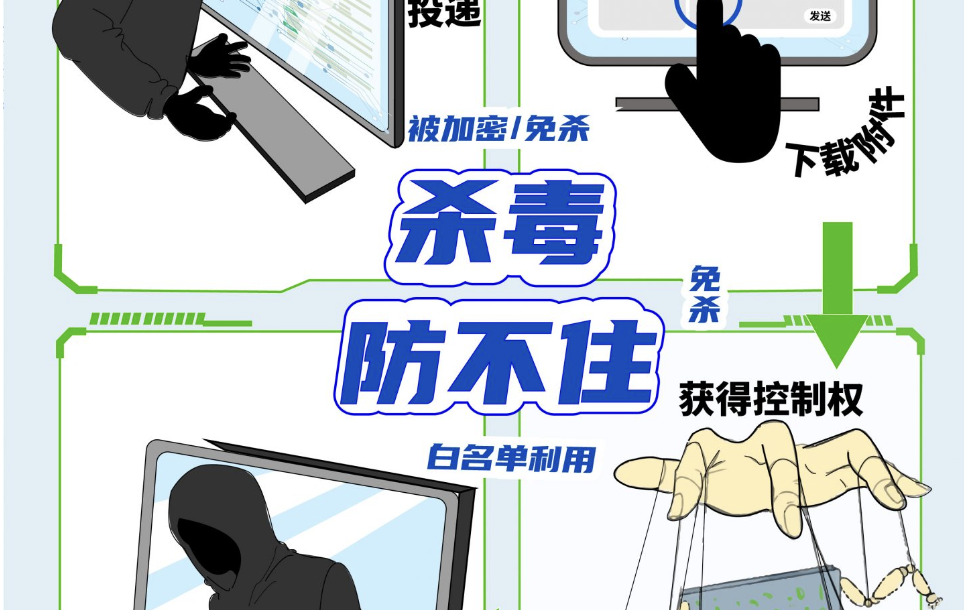

4.2 APT定向攻击继续拓展通用漏洞批量化攻击

2024年针对国内APT攻击威胁的发展可能有以下迹象/趋势:

- APT攻击思路越发与HW攻击队模式吻合;

- APT攻击已经开始重视国内办公软件/系统和安全设备的漏洞利用效果;

- APT攻击思维从单点钓鱼窃取数据向最大化获取内网控制权限转化;

- APT的部分攻击者具备将0day迅速集成武器化并投入使用能力;

- APT或将延续2023年高密度利用新通用漏洞攻击趋势,可能涉及到通用办公软件/系统、网络安全产品和重要行业专属的上游供应链产品。

4.3 APT攻击利用向上游供应链攻击趋势明显

在2023年12月,东南亚APT组织疑似利用某云资产作为跳板针对能源供应链等单位发起网络攻击,2024年使用上游供应链攻击模式攻击能源、金融、通讯、交通等行业的趋势会更加明显。

4.4 APT由传统定向攻击延伸至非传统攻击

我国深入实施数字经济发展战略,不断完善数字基础设施,加快培育新业态新模式,推进数字产业化和产业数字化取得积极成效。比如物联网建设已然成熟且大面积覆盖,数字政务网已全面推广,智能交通、智能电控和车联网已加速推进建设,而对应的网络安全风险也开始显现。预测2024年的APT威胁除了在传统行业的数字政务网、智能交通、智能电控基础上向高新科技、通信等行业拓展外,还会向非传统的物联网与车联网延伸。

4.5 APT与勒索结合的双模式加持攻击

APT&勒索联合加持或许是后续高级黑产团伙的发展趋势,2023年5月新出现的高级勒索组织Rhysida就是向APT攻击模式转型的典型。据悉,Rhysida团伙11月攻击了大英图书馆、斯洛文尼亚能源部和国内某企业等,都窃取了大量敏感数据并在暗网售卖。

4.6 数据外泄风险趋势加剧

在2023年监测到的各专项攻击中,评估全国数据泄露总量约700G以上,然而这只是发现专项攻击可能造成的数据泄露量,因为勒索团伙在暗网出售与中国有关的数据量远不止700G。在数字经济继续朝着信息化、数字化、智能化等方向发展的大背景下,数据是经济发展的重要基石。因此,2024年仍是数字安全大年,也将是境外对国内勒索或勒索&APT结合攻击的大年,数据外泄风险趋势将持续加剧,数据防泄漏安全建设任重道远。

5. 对于2024年安全建设方向的建议

结合国内2023年的APT攻击威胁态势与2024年安全威胁发展情况,我们建议国内安全建设从前置狩猎、全面感知威胁、前置评估关基资产假想威胁、前置预警、联防联控、常态化数据安全威胁监测等方向入手。实现天下大势,攻就必知,知就必防的攻守易势,是在建设网络强国道路上,国家对我们每一个网络安全守护者的期望,也是每个网络安全守护者的责任与义务。

关注中国电信安全公众号,后台回复关键词“2023年国内APT攻击风险年报”,获取详细攻击风险年报。

评论