01

未知的黑客正在积极利用 WordPress 的 Elementor Pro 网站构建器插件中的近期修复的安全漏洞。

02

自 2022 年下半年以来,人们发现了一种名为 OpcJacker的新型信息窃取恶意软件。作为恶意广告活动的一部分。

03

美国网络安全和基础设施安全局 (CISA) 发布了一份关于Royal 勒索软件的新公告,该勒索软件于去年出现在网络威胁领域。

04

谷歌的威胁分析小组 (TAG) 正在 跟踪 名为 ARCHIPELAGO 的 集群,据称该集群是 Mandiant 跟踪的名为 APT43 的另一个威胁组的子集。

05

被称为 Typhon Reborn 的 信息窃取恶意软件背后的黑客已经通过更新版本 (V2) 重新出现,该版本包含改进的功能以逃避检测和抵抗分析。

06

Check Point Research在一份新报告中分析称:Rorschach 从其他勒索软件中脱颖而出的原因在于其高度的定制化和技术上独特的功能,这在勒索软件中是前所未有的。并且就加密速度而言,Rorschach 是有史以来最快的勒索软件之一。

07

微软表示,它与 Fortra 和健康信息共享与分析中心 (Health-ISAC) 合作,解决网络犯罪分子滥用 Cobalt Strike 分发恶意软件(包括勒索软件)的问题。

08

黑客用伪造的包淹没了 Node.js 的 npm 开源包存储库,甚至短暂地导致了拒绝服务 (DoS) 攻击。

09台湾 PC 公司 MSI 成为勒索软件攻击的受害者

台湾 PC 公司 MSI(Micro-Star International 的简称)正式确认其系统遭到网络攻击。

10

黑客使用来自以色列监控软件供应商 QuaDream 的黑客工具,将北美、中亚、东南亚、欧洲和中东的至少五名公民社会成员作为目标。

11

Dropper 应用程序是黑客通过 Google Play 商店窃取恶意软件的主要手段。此类应用程序通常伪装成看似无害的应用程序,在清除审查过程时引入恶意更新,并且这些应用程序已经积累了庞大的用户群。

12

由可能隶属于 FIN7 网络犯罪集团的黑客开发的一种新型恶意软件已被现已解散的 Conti 勒索软件团伙的成员使用,表明这两个团队之间存在合作。

13

据观察,与 Vice Society 勒索软件团伙相关的黑客使用基于 PowerShell 的定制工具在雷达下飞行并自动执行从受感染网络中泄露数据的过程。

14

在官方 Google Play 商店中检测到一种名为Goldoson的新 Android 恶意软件变种,涵盖 60 多个合法应用程序,总下载量超过 1 亿次。

15

被称为 MuddyWater 的伊朗黑客正在继续其久经考验的传统,即依靠合法的远程管理工具来征用目标系统。

16

谷歌周二推出了紧急修复程序,以解决其 Chrome 网络浏览器中另一个被积极利用的高严重性零日漏洞。

17

思科和 VMware 已发布安全更新,以解决其产品中可能被恶意行为者利用在受影响系统上执行任意代码的严重安全漏洞。

18

现代汽车的意大利和法国车主以及预订试驾的个人都受到了影响。泄露的数据包括客户的个人信息,包括电子邮件、地址、电话号码和车辆底盘号码。

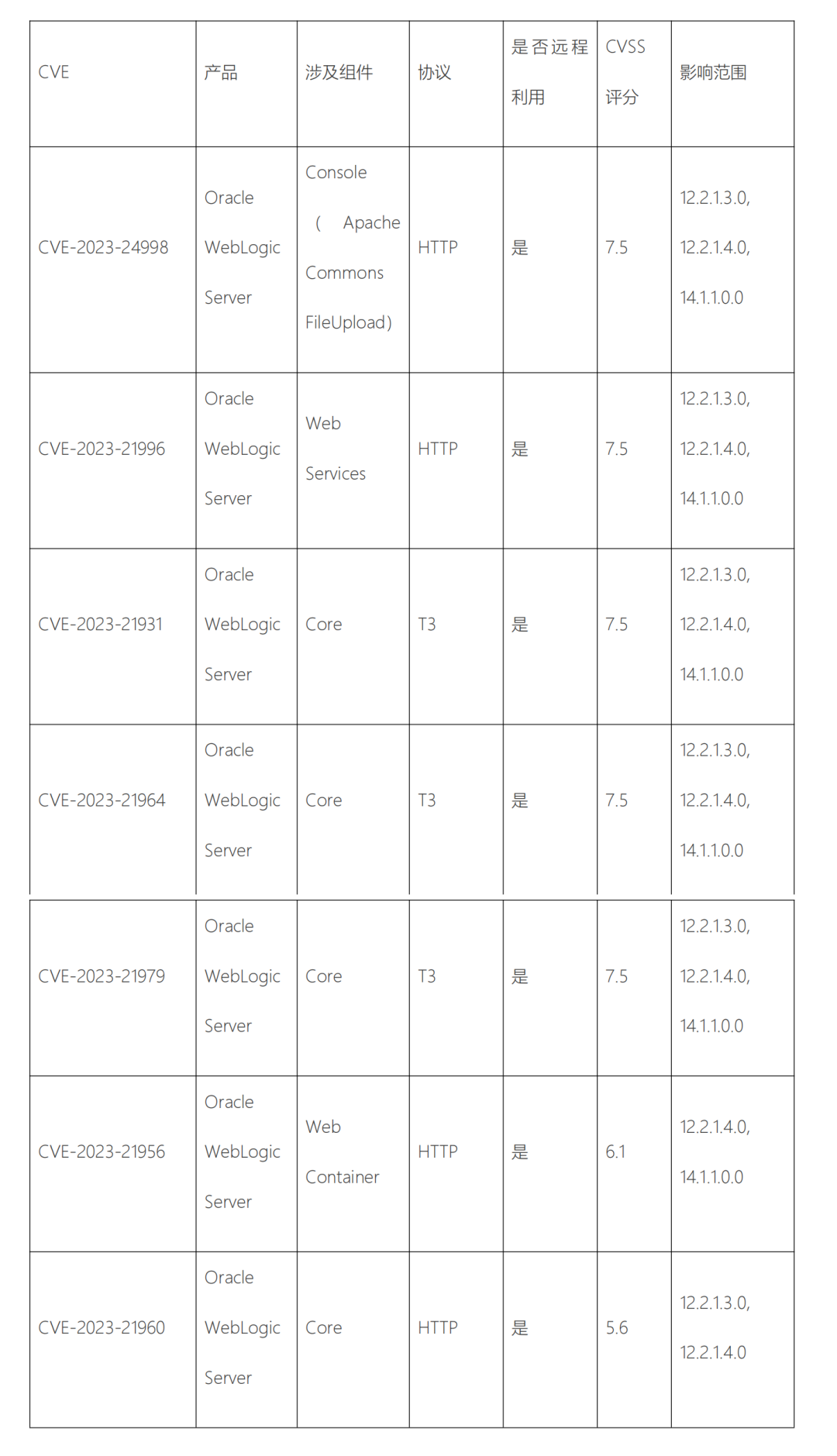

漏洞概述

漏洞详情

安全建议

漏洞概述

漏洞详情

安全建议

漏洞概述

漏洞详情

安全建议

漏洞概述

漏洞详情

安全建议

评论