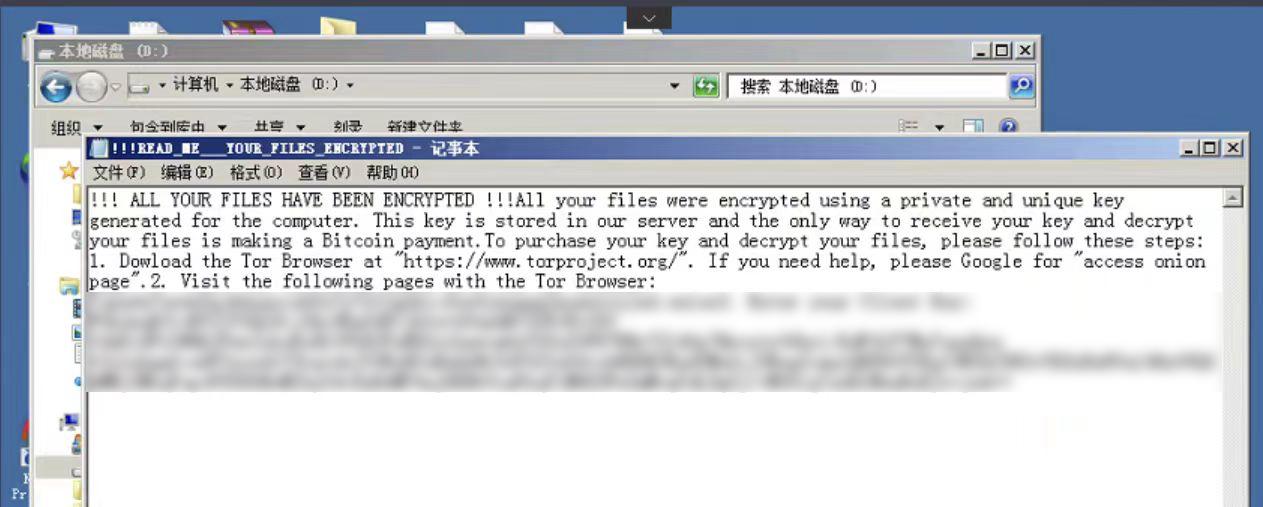

ALL YOUR FILES HAVE BEEN ENCRYPTED!

6月的一个早晨,这条勒索信息的弹出,打破了某国企如常的安全工作。

资产管理系统服务器瞬间瘫痪,仿佛一颗不定时炸弹被引爆,4位运维人员措手不及。

他们唯一能做的就是重装系统,首要恢复业务的正常运转。

深信服安全团队第一时间抵达现场进行溯源工作。

经过3天奋战,深信服成功溯源到新型勒索病毒Locked,并还原完整的病毒入侵攻击链,完成处置与加固。

据多个安全技术社区消息,截至目前已有超2000个用户称遭遇“.locked”后缀勒索病毒攻击,且该数量仍在不断上涨,造成诸多企业的恐慌。

反思

勒索事件劫后余生,检测响应的“盲”与“忙”

此次勒索事件直接暴露该用户存在的问题,或许大多数企业能看到自己的“影子”:

检测响应之“盲”

潜伏威胁看不见:黑客技战术日益升级,仅仅依靠1台防火墙,这种被动防御手法完全无法招架。

安全风险看不清:此前该用户安全建设碎片化,单个安全设备的告警存在大量误报和漏报,且无法联动其他设备,很难第一时间查清安全事件。

检测响应之“忙”

安全告警难处置:由于该用户安全运营团队仅有4人,人员能力与精力有限,每天忙于处置海量告警,出现安全事件则忙于“救火”,无法有效闭环。

经过一次深刻的教训,道理都悟了,该怎么做?

事不宜迟,深信服为用户部署云网端安全托管方案:

在云端,开通深信服SaaS XDR分析平台与托管检测与响应服务MDR,

在网侧,部署流量探针STA采集数据上报至SaaS XDR,

在端侧,部署终端安全管理系统EDR做主机行为日志采集与主机保护。

在短短2周内,深信服为用户进行全方位摸底式的“扫雷行动”,闭环处置1起恶意挖矿事件——

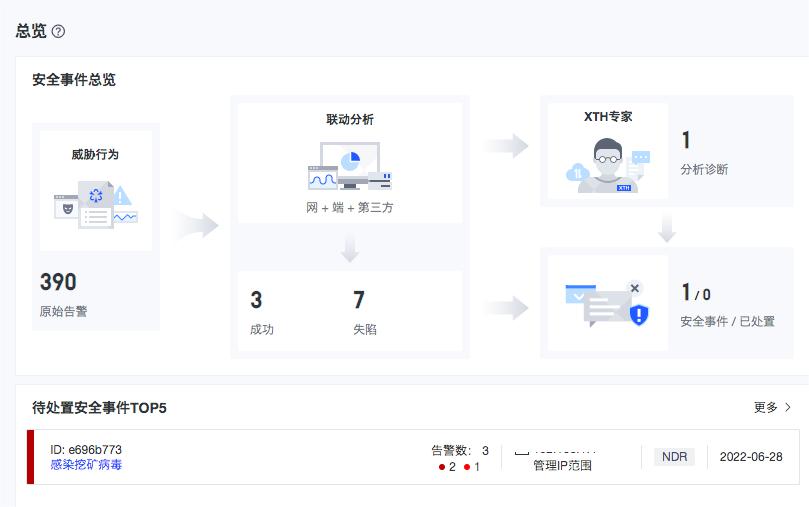

告警削减高达90%,风险监测不再“盲”

深信服SaaS XDR 通过网端聚合分析,有效削减离散海量的网端两侧原始告警信息,基于用户真实环境做上下文关联,并结合XTH云端专家鉴定,将390条告警信息聚合为1个安全事件,告警削减比例超过90%。

XDR是一个依托遥测数据、广泛对接各种安全组件的威胁深度检测和统一安全平台。通过对接网络侧和终端侧的不同安全组件,按照统一标准收集一手数据,将所有不同来源的异构数据进行分析,编织出数据网络,包含攻击发生的情景和上下文、攻击入口、端点上的操作、攻击范围扩散等,能感知的安全态势更全面。

深信服XDR检出的结果不同于传统的单个设备的告警,而是一个完整的、包含攻击全过程的安全事件,仅端侧检测项可覆盖ATT&CK技战术超300种,可以有效对抗高级攻击手法和隐蔽威胁。

因而在此案例中,深信服SaaS XDR能够更加精准检测出该用户存在1条高危挖矿事件。

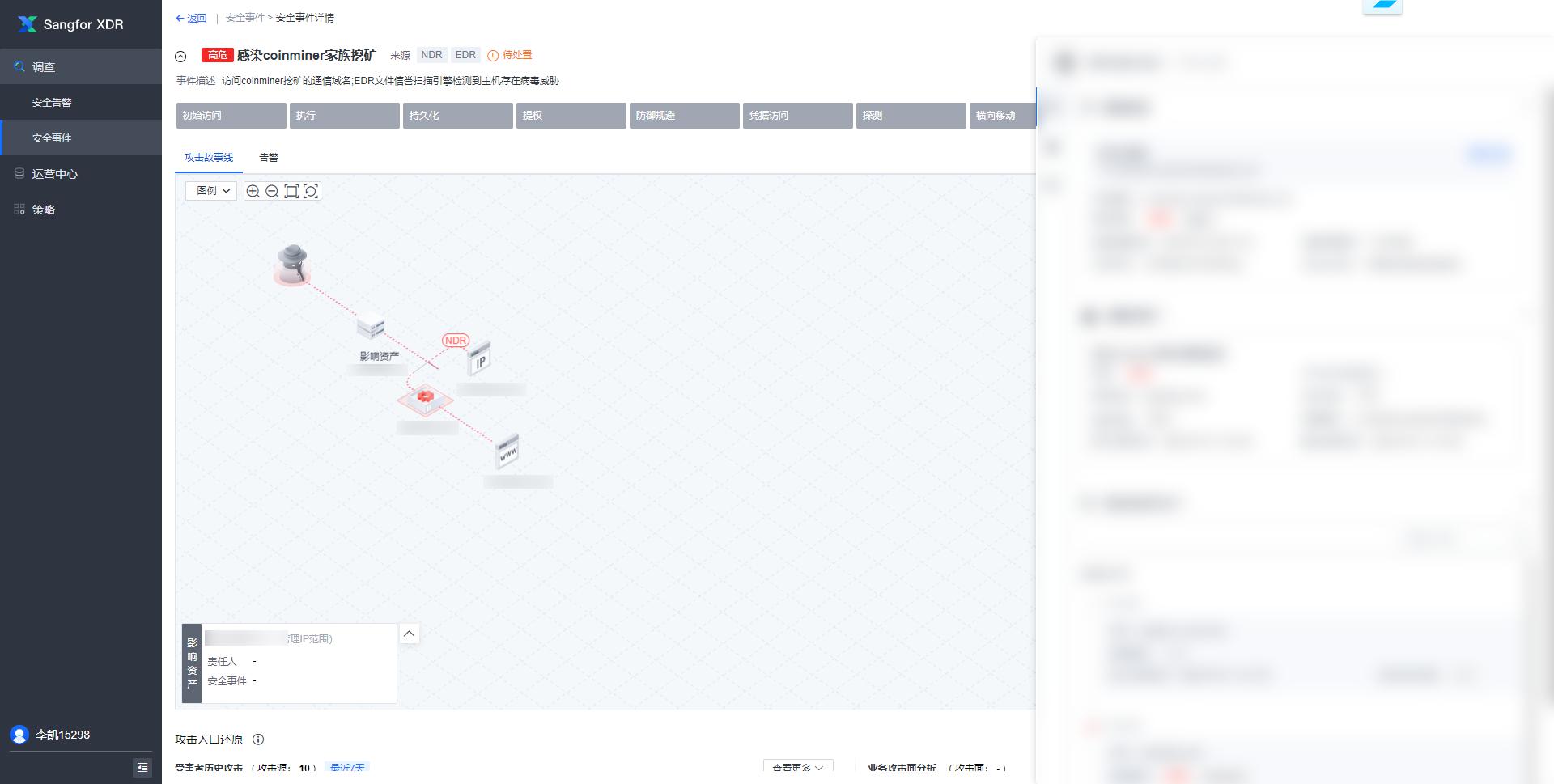

可视化攻击进程链,事件溯源不再“盲”

然而安全设备产生的告警,仅仅是复杂的攻击链其中一环,只有关联每一步攻击行为,才能溯源攻击入口、发现真实攻击意图,最终快速定位和研判攻击。

通过深信服SaaS XDR威胁狩猎,平台告警详情页面直接还原此挖矿事件的攻击入口,整个事件影响面涉及8台服务器、6个PC端,溯源时间压缩至分钟级。深信服SaaS XDR也可对告警进行自动化分类,并评估其威胁等级,减少误报漏报。

同时,基于深信服SaaS XDR强大的检测分析能力,精准定位威胁实体,找出导致终端失陷的非法文件、恶意进程以及通信域名。用户仅需简单联动下一代防火墙AF做通信阻断,联动终端安全管理系统EDR隔离失陷主机、阻断恶意进程、删除非法文件,即可完成处置操作。

7*24小时 MDR服务闭环,响应处置不再“忙”

鉴于该用户运维人力不足,完成该挖矿事件溯源后,深信服MDR以规范的响应流程,从监测、判断、调查到处置,实现事件闭环,仅有极少数判断、授权操作需要运维人员介入。

深信服SaaS XDR对接托管检测与响应服务MDR,实现云地协同7*24小时持续监测,释放运营压力的同时,处置闭环效率提升至以“小时”为单位,平均5分钟响应、2小时闭环、6小时归档。

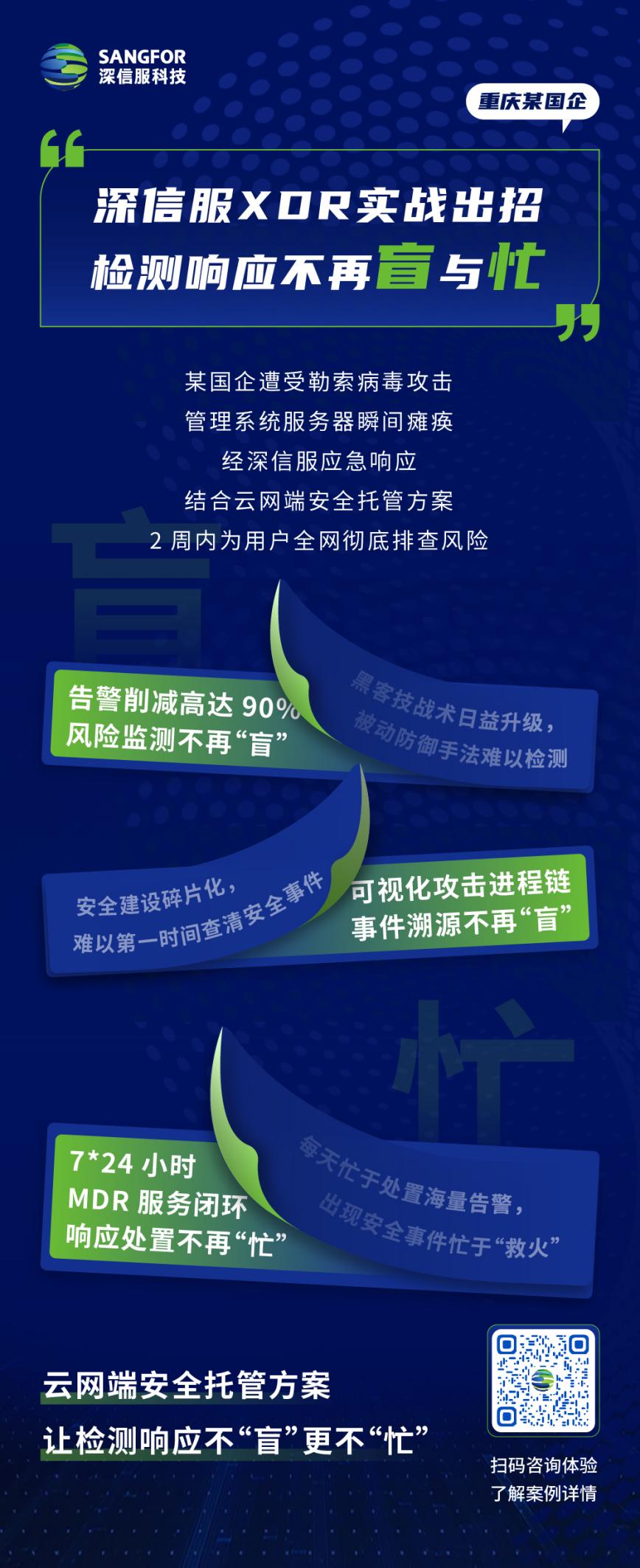

云网端安全托管方案

让检测响应不“盲”更不“忙”

深信服以“云-网-端”三方联动,在重塑边界、终端安全防护能力的基础上,将网端的安全日志汇集到可扩展检测响应平台XDR上集中检测分析,结合7*24小时托管检测与响应服务MDR,让威胁检测响应不“盲”更不“忙”。

基于“平台+组件+服务”的安全理念,深信服通过这次实战,致力于让用户感受到“体验领先一步,效果领跑一路”,更获得该用户专业的认可与坚定的选择。

一张图片,简单了解云网端安全托管方案

评论